收集

1 | nmap -sS -T5 10.10.10.250 |

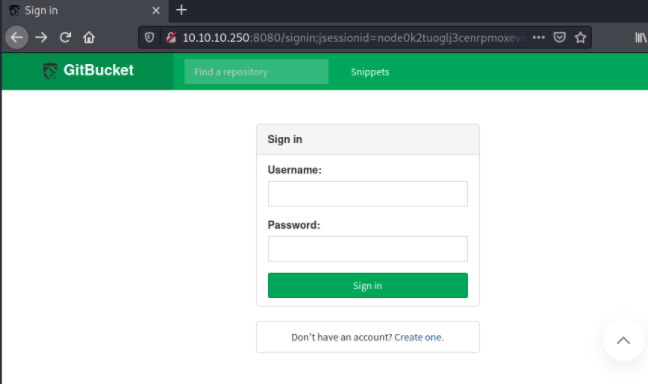

访问一个8080端口,提示注册用户,注册一个常试登录一下 hacker hacker

gitbucket ,百度说是用于搭建一个自己的github

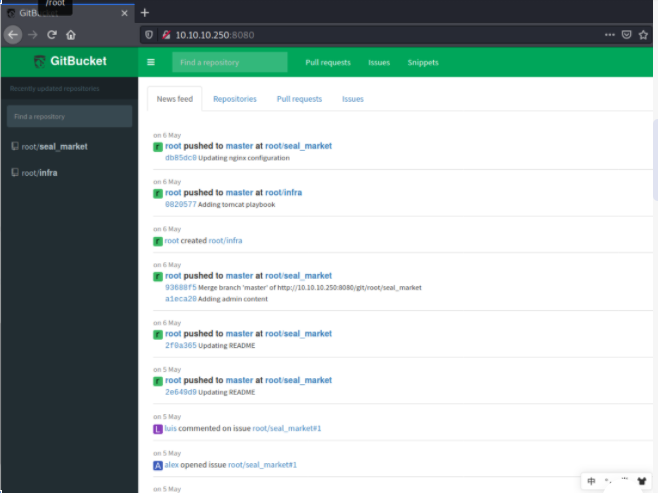

git就想到了git源码泄露

gitbucket

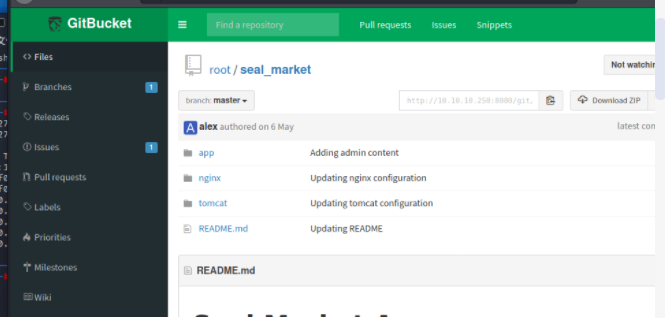

github克隆,只需要把它的war文件仍到tomcat中,启动tomcat就可以访问了

updating tomcat configuration

点了之后给了tomcat的帐密<user username="tomcat" password="42MrHBf*z8{Z%" roles="manager-gui,admin-gui"/>

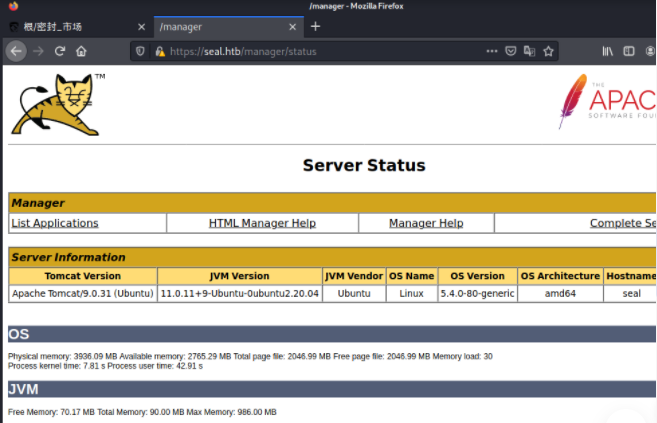

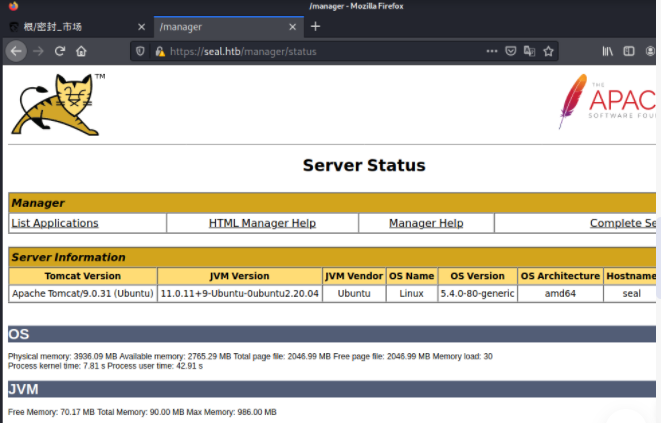

访问tomcat默认登录目录,用刚才的账号密码登录,登录成功

tomcat war部署getshell

进入tomcat后部署war包getshell

1 | 生成一个war马 |

https://seal.htb/manager/status/..;/html 上面有个上传

需要在上传的路径上修改

POST /manager/satus/..;/html/upload?

200上传成功,

访问木马

seal.htb/ma/ nc -nvlp 4444

反弹成功

cd home/luis

发现user.txt访问不了,

需要提权。

.ssh也没有访问权限

1 | 尝试创建一个指向luis的id_rsa的软链接,我们可以把它放到/uploads目录中 |

sudo -l

/usr/bin/ansible-playbook

google找到这个玩意儿,应该是用来编写网页的是一个东西吧,但是可以用来执行命令, https://docs.ansible.com/ansible/latest/user_guide/playbooks.html

1 | 创建一个yml文件 |

sudo -u root /usr/bin/ansible-playbook root.yml 访问/dev/shm/root.txt就成功了。

总结

gitbucket

第一次复现了tomcat的 war部署getshell

提取的地方,利用收集到的信息多google下说不定有惊喜